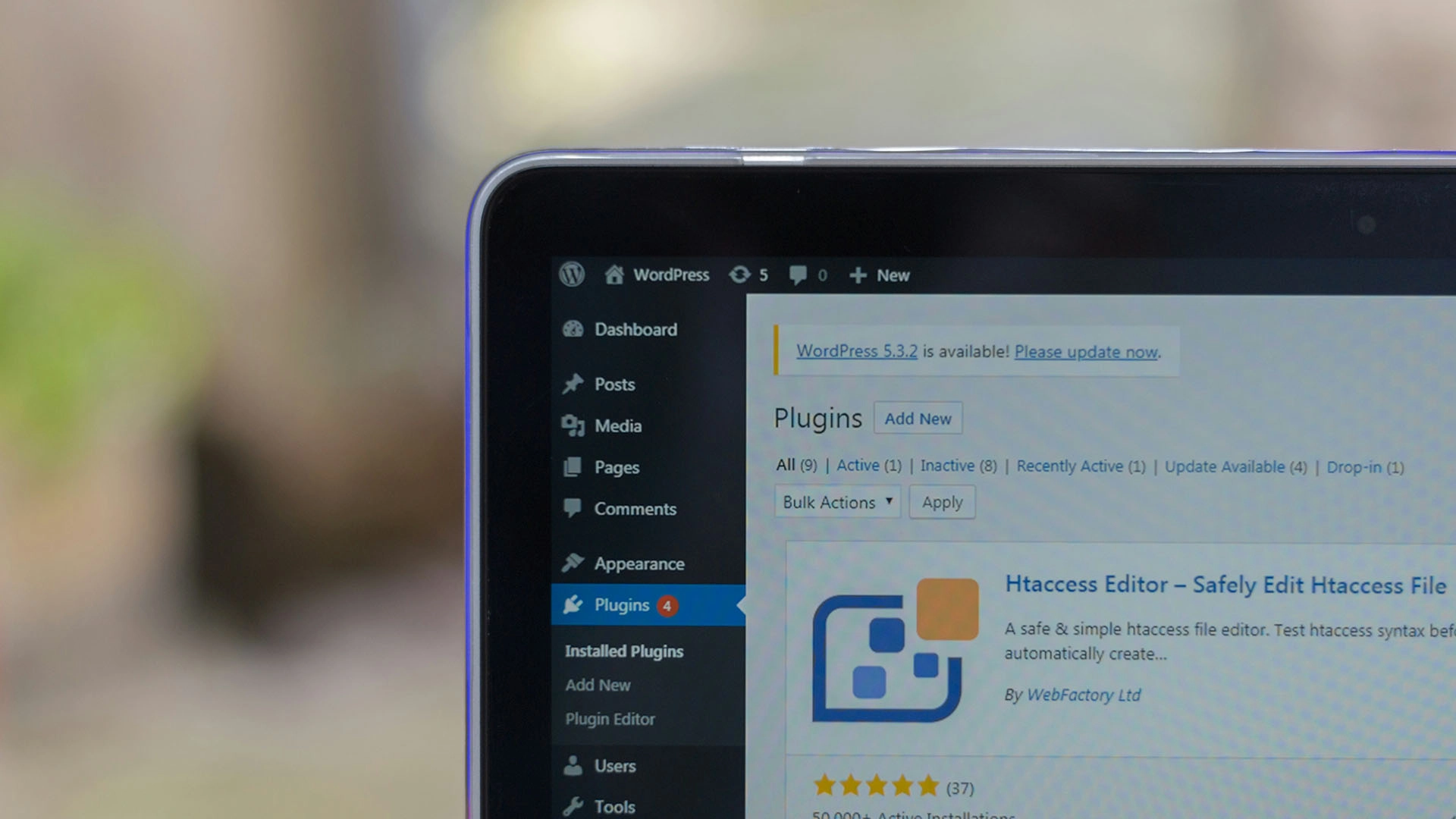

Image by WebFactory Ltd, from Unsplash

نظام البرمجيات الخبيثة “دولي واي” يصيب أكثر من 20,000 موقع ووردبريس

أكد باحثون في أمن GoDaddy أنهم قد كشفوا عملية ضخمة للبرامج الخبيثة تُسمى “DollyWay World Domination” كانت تعمل بصمت على إصابة أكثر من 20,000 موقع إلكتروني منذ عام 2016.

في عجلة من أمرك؟ ها هي الحقائق السريعة:

- يستخدم البرامج الخبيثة حيل متقدمة مثل إعادة الإصابة التلقائية والاختباء في الإضافات ليظل غير مكتشف.

- ينشئ حسابات إدارية مخفية ويسرق بيانات الاعتماد الحقيقية للمشرف للوصول طويل الأجل.

- يولد 10 ملايين عرض صفحة ضار شهرياً، مما يكسب المهاجمين ملايين الدولارات.

الحملة، التي سُميت بهذا الاسم بناءً على سطر من الكود الموجود في البرنامج الخبيث، تستخدم مواقع الووردبريس المخترقة لخداع الزوار وجعلهم يقومون بالنقر على صفحات الاحتيال، مما يكسب المهاجمين ملايين الدولارات.

تطورت العملية على مر السنين، بدأت في عام 2016 بحملات مثل Master134 وتحديثات المتصفح الوهمية. النسخة الأخيرة، DollyWay v3، متقدمة للغاية، تستخدم حيل ذكية لتبقى مخفية.

على سبيل المثال، يمكنها إعادة إصابة المواقع تلقائياً، وإزالة البرامج الضارة الأخرى، وحتى تحديث ووردبريس للحفاظ على سير الموقع بسلاسة بينما تخفي نشاطها الخبيث.

إليك كيفية عملها: عندما تزور موقعًا مُصابًا، يقوم البرنامج الضار بتوجيهك بسرية إلى صفحات الاحتيال، وغالبًا ما تكون متعلقة بالمواعدة، أو العملات الرقمية، أو القمار. هذه الاحتيالات هي جزء من شبكة أكبر يديرها الجناة الإلكترونيين تُدعى VexTrio. البرنامج الضار ذكي لدرجة أنه يتجنب الكشف عنه عن طريق تجاهل البوتات، والمستخدمين الذين قاموا بتسجيل الدخول، وحتى الزوار المحليين.

حتى فبراير 2025، أصيب أكثر من 10,000 موقع ووردبريس، مما أدى إلى توليد حوالي 10 ملايين مشاهدة ضارة للصفحة كل شهر. البرنامج الضار مصمم ليبقى مخفيًا، مما يجعله صعبًا على أصحاب المواقع أن يلاحظوا أن هناك شيئًا خاطئًا.

أحد أكثر الخصائص المقلقة في DollyWay v3 هو قدرته على إعادة الإصابة المستمرة بالمواقع. في كل مرة يزور شخص ما موقعًا مصابًا، يتحقق البرنامج الضار للتأكد من أنه لا يزال في السيطرة. إذا وجد أي إضافات أمنية، فإنه يعطلها. كما يخفي الشفرة الخبيثة داخل الإضافات المشروعة وقصاصات WPCode، مما يجعل اكتشافها وإزالتها أكثر صعوبة.

يقوم المهاجمون أيضًا بإنشاء حسابات إدارية مخفية بأسماء مستخدمين وعناوين بريد إلكتروني عشوائية. تتيح لهم هذه الحسابات الوصول إلى الموقع في أي وقت، حتى إذا حاول المشرف الأصلي إزالتهم. في بعض الحالات، يسرق البرنامج الضار حتى تفاصيل تسجيل دخول المشرف الحقيقي للحفاظ على الوصول.

لجعل الأمور أسوأ، يستخدم البرمجيات الخبيثة تشفيرًا متقدمًا لحماية رمزها وضمان أن المهاجمين فقط هم من يمكنهم التحكم فيها. كما يستخدم شبكة من 14 موقعًا مصابًا، يطلق عليها اسم عقد TDS، لإدارة التوجيهات الاحتيالية. يتم تحديث هذه العقد يوميًا لضمان سير العملية بسلاسة.

يتم حث أصحاب المواقع على فحص مواقعهم للبحث عن أي علامات تدل على الإصابة، مثل التوجيهات غير المتوقعة أو حسابات المشرف الغريبة. يمكن أن يساعد استخدام مكونات الأمان القوية والحفاظ على تحديث WordPress في الحماية ضد هذا النوع من الهجمات.

القصة السابقة

القصة السابقة

أحدث المقالات

أحدث المقالات

اترك تعليقًا

إلغاء