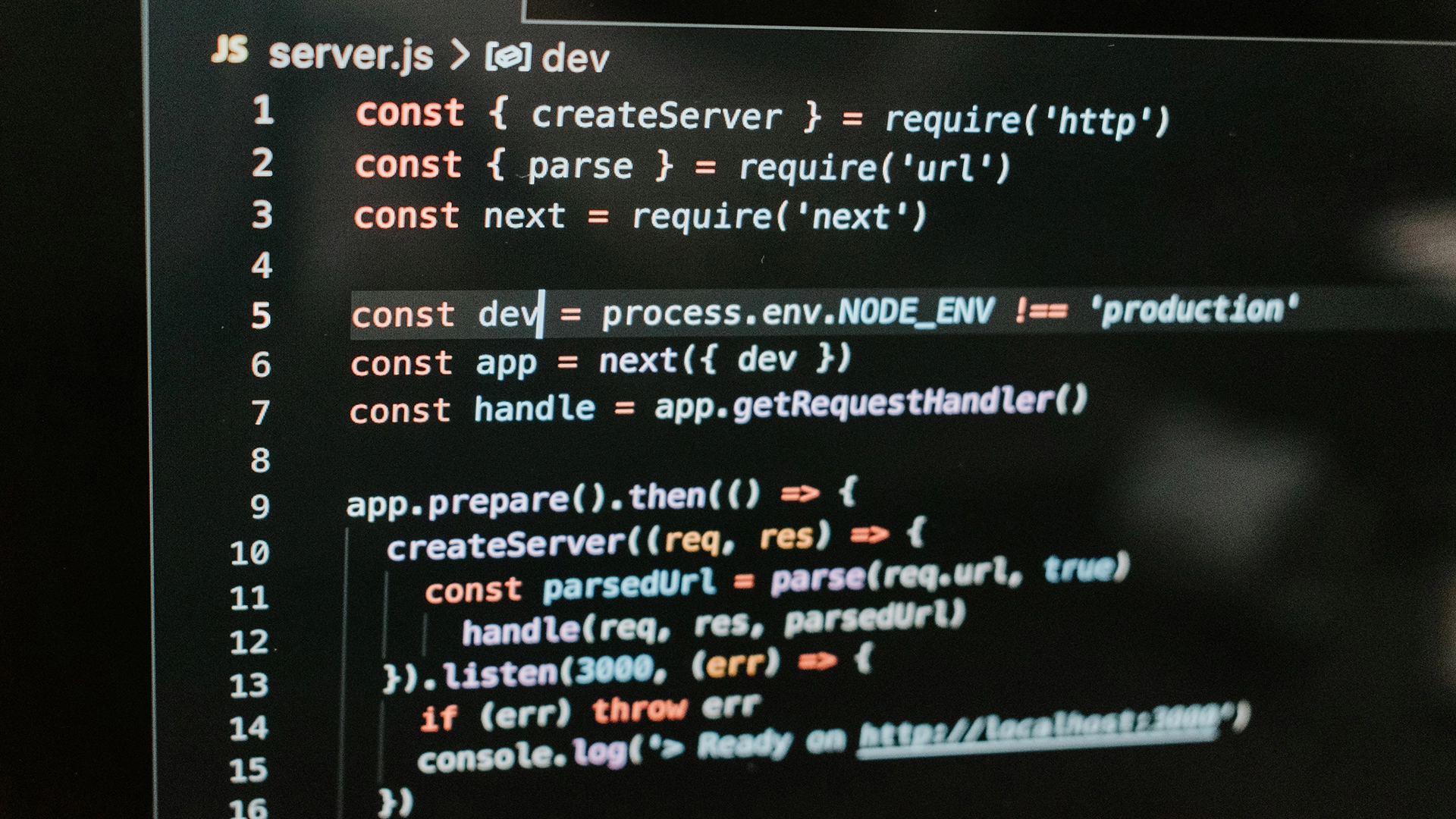

Photo by James Wiseman on Unsplash

تأثر إطار العمل المفتوح المصدر Next.js بثغرة أمنية حرجة

كشف الباحثون مؤخرًا عن ثغرة أمنية في Next.js، وهو إطار عمل React مفتوح المصدر ومستخدم على نطاق واسع، تسمح للجهات الخبيثة بتجاوز التفويض في البرنامج الوسيط والوصول إلى الأنظمة. تم التخفيف من خطورة الثغرة، المسماة CVE-2025-29927، بواسطة Vercel.

في عجلة من أمرك؟ إليك الحقائق السريعة:

- كشف الباحثان في مجال الأمن السيبراني، علام ياسر وعلام رشيد، عن ثغرة في الإطار الشائع Next.js

- تم تحديد الثغرة بأنها CVE-2025-29927، والتي تسمح للجهات الخبيثة بتجاوز التفويض في البرمجيات الوسيطة.

- تحركت شركة Vercel وشاركت في إصلاحات لجميع الإصدارات المتأثرة وتحديثات بعد بضعة أيام.

وفقًا لـ Cyberscoop، اكتشف الباحثان في مجال الأمن السيبراني، علام ياسر وعلام رشيد، الثغرة الأمنية في 27 فبراير وأبلغا عنها إلى Vercel، الشركة السحابية التي خلقت وتحافظ على Next.js.

اعترفت Vercel بالثغرة الأمنية وأصدرت تصحيحات لجميع الإصدارات المتأثرة بعد حوالي أسبوعين. الجمعة الماضية، أصدرت الشركة أيضا توجيها أمنيا.

“نوصي بأن يقوم جميع توزيعات Next.js المستضافة بذاتها التي تستخدم next start و output: ‘standalone’ بالتحديث فورا”، كما تفيد التوجيه الخاص بـ Next.js .

تشرح الوثيقة أن التطبيقات المتأثرة هي تلك التي تتم استضافتها ذاتيا وتستخدم حاليا ميدلوير. التطبيقات المستضافة على Vercel أو Netlify أو “التي تم نشرها كتصديرات ثابتة” ليست متأثرة بالثغرة الأمنية CVE-2025-29927. يُنصح الذين يستخدمون Cloudflare بتشغيل قاعدة Managed WAF.

“لسنا على علم بوجود أي استغلالات نشطة”، قال تاي سبانو، مدير الأمن المعلوماتي (CISO) في Vercel، لـ Cyberscoop. “إذا كان أحد يستضيف تطبيق Next.js خارج Vercel، لن يكون لدينا القدرة على رؤية وقت التشغيل أو تحليلاتهم. لم تتأثر منصات مثل Vercel وNetlify”.

ليست لدى الشركة المتخصصة في السحاب الحوسبي بيانات دقيقة حول عدد التطبيقات التي تستخدم Next.js والتي تعمل على المنصات المستضافة ذاتيا.

شارك رشيد ورقة على هذه المدونة, Next.js والوسيط المفسد: القطعة المصرحة, مع المزيد من التفاصيل حول بحثهم لكشف الخلل الذي يؤثر على ملايين المستخدمين.

“يمكن أن تحدث ثغرة حرجة في أي برنامج، ولكن عندما تؤثر في أحد الأطُر البرمجية الأكثر شهرة، يصبح الأمر خطيرًا بشكل خاص وقد يكون له عواقب وخيمة على النظام البيئي الأوسع”، كتبت رشيد.

تحدثت الخبيرة أيضًا عن وقت الاستجابة للشركة في التخفيف من المخاطر. “استغرقت الثغرة بضعة أيام لتتم معالجتها من قِبَل فريق Vercel، ولكن يجب أن يُلاحظ أنه بمجرد أن أصبحوا على علم بها، تم التزام بإصلاحها، ودمجها، وتنفيذها في إصدار جديد خلال بضع ساعات (بما في ذلك backports).”

قبل أيام قليلة، كشف خبراء الأمن السيبراني في Pillar Security مؤخرًا عن ثغرة في اثنين من المساعدين الشائعين للبرمجة، GitHub Copilot و Cursor.

القصة السابقة

القصة السابقة

أحدث المقالات

أحدث المقالات

اترك تعليقًا

إلغاء