أفضل VPN في 2024: مقارنة بين أفضل 11 برامج VPN

تدَّعي المئات من برامج الـ VPN أنها الأفضل، لكن لا يُعقل أن تكون جميعها الأسرع والأرخص والأكثر أمانًا. وللوصول على إجابة قاطعة (وصادقة)، اختبرت وفريقي 157 برنامج VPN بدقة على مدار 3 شهور وصنَّفناها وفقًا للمعايير الضرورية التالية:

- ميزات متقدمة لأمان البيانات وخصوصيتها

- سرعات عالية وشبكة خوادم عالمية

- وصول إلى المواقع الشهيرة (مثل نتفليكس وديزني بلس) ودعم التحميل بتقنية P2P

- تطبيقات مخصصة وسهلة الاستخدام لأنظمة ويندوز وMac وأندرويد وiOS وغيرها

- قيمة جيدة مقابل المال، بالإضافة إلى خدمة عملاء على مدار الساعة طوال أيام الأسبوع

وإجمالًا، برنامج ExpressVPN هو الـ VPN رقم 1 في عام 2024، بفضل ما يوفره من مستويات رفيعة للأمان والخصوصية، وسرعات عالية عبر شبكته العالمية، وغير ذلك من ميزات قوية. وبالإضافة إلى ذلك، يمكنك تجربة ExpressVPN بأمان تام!

دليل سريع: أفضل برامج VPN في 2024

- ExpressVPN: برنامج الـ VPN رقم 1 في عام 2024بفضل سرعاته الممتازة، وميزاته المتقدمة للخصوصية والأمان، وشبكته التي تضم أكثر من 3000 خادم للمشاهدة وتحميل التورنت. وتستطيع تجربة ExpressVPN بأمان اليوم!

- CyberGhost: برنامج VPN ممتاز للمشاهدة بسرعة وتحميل التورنت بأمان لمستخدمي الكمبيوتر، لكن تطبيقاته للأجهزة المحمولة بنظامَي أندرويد وiOS محدودة القدرات للغاية.

- Private Internet Access: الخيار الأفضل للمستخدمين المحترفين بفضل ما يتيحه من إمكانية تخصيص إعدادات الشبكة والخصوصية والأمان، لكن مقره في الولايات المتحدة.

- NordVPN: ميزاته الأمنية الفريدة وبروتوكول NordLynx المملوك له حصريًا يوفران أعلى درجات الأمان والسرعة، لكن تطبيقاته ليست بديهية للمستخدمين المبتدئين.

- Surfshark: واجهة مُفصَّلة تُسهّل اختيار خادم موثوق وآمن، لكنه يتسبب في تباطؤ وزيادة في معدل البنج عند الاتصال بخوادم بعيدة.

بالإضافة إلى 6 برامج VPN رائعة أخرى تضمها القائمة! اقرأ المزيد من هنا.

أفضل VPN في 2024: مقارنة بين أفضل 11 برامج VPN

1. ExpressVPN – الأفضل من ناحية الخصوصية والأمان، ويقدم مجموعة قوية من إجراءات الحماية

نظرة سريعة: نتائج ExpressVPN

| السرعة | ممتازة – سرعات عالية لتشغيل البث وأنشطة التورنت والألعاب دون حد أقصى لسعة التحميل |

| الأمن | متقدم – تشفير من النوع 256-bit AES، وتقنية TrustedServer، ومفتاح إيقاف تلقائي، وميزة الانقسام النفقي (split tunneling)، وحماية ضد تسريب عنوان IP |

| الخصوصية | مشددة – يقع مركزه في جزر العذراء البريطانية، خارج حدود اتحاد العيون الخمسة والتسعة والأربعة عشر، ولديه سياسة راسخة ضد تسجيل بيانات المستخدمين |

| يوفر تطبيقات لأنظمة | كل الأجهزة الرئيسية – أندرويد وآيفون وويندوز وماك ولينكس وChromebook وAmazon Fire TV وAmazon Fire Stick وKindle Fire وNook وأجهزة الراوتر |

| ثبتت قدرته على تخطي حجب | كل منصات البث الكبرى مثل نتفليكس وديزني بلس وHulu وAmazon Prime Video وBBC iPlayer و Max وKodi وSling TV وfuboTV وYouTube TV وDAZN وESPN+ وShowtime وغيرها |

| تحميل التورنت | مدعوم – شبكة تتكون مما يزيد على 3000 خادم حول العالم، كلها تدعم تقنية P2P |

| خدمة العملاء | استجابة سريعة على مدار الساعة طوال أيام الأسبوع من خلال المحادثات النصية المباشرة، والاستمارة المتاحة على موقعهم الرسمية، والبريد الإلكتروني |

| أقصى عدد من الأجهزة يمكن تشغيله عليها في الوقت نفسه | 8 |

| ضمان استرداد المال | لمدة 30 يومًا |

| السلبيات البسيطة | ✘ تطبيقه على iOS غير مزود بمفتاح للإيقاف التلقائي |

| أفضل سعر | $6.67 في الشهر (مدة الاشتراك: 15 شهر) |

تحديث بتاريخ 2024! برنامج ExpressVPN خفض أسعاره لفترة محدودة، فبات سعره 6.67$ فقط شهريًا عند الاشتراك في باقة الـ 1 سنوات (أي أنك ستوفر 49%) 3 شهور إضافية مجانًا! هذا العرض محدود، فسارع باغتنامه الآن قبل أن ينتهي. اعرف مزيدًا من المعلومات عن هذا العرض من هنا.

ExpressVPN هو الخيار الأمثل إذا أردتَ برنامج VPN يقدم أعلى مستويات الأمان، فهو مزود بميزات على أعلى مستوى للتشفير وحماية الخصوصية. ستتمكن من تصفح الإنترنت بحرية دون الكشف عن هويتك، ومن تخطي كل جدران الحماية والرقابة وأي قيود أخرى على الإنترنت. في الواقع، ExpressVPN واحد من برامج الـ VPN القليلة التي تعمل في الصين ويمكنه تخطي القيود الصارمة التي تفرضها الحكومة على الإنترنت!

يوفر ExpressVPN ميزات الأمان والخصوصية التالية:

- تشفير AES 256-bit ومفتاح 4096-RSA الذي يتولى إعداد النفق المشفر والمصادقة عليه.

- مفتاح إيقاف تلقائي يحجب اتصال الإنترنت تلقائيًا حتى تُعيد الاتصال بخادم VPN بأمان.

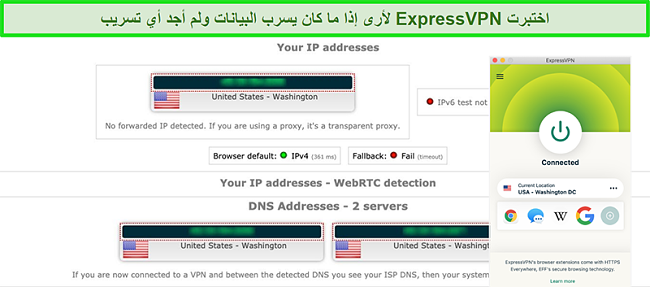

- الحماية من التسرُّب: يمنع تسريبات IP وDNS وWebRTC ليحمي بياناتك الشخصية.

- تقنية TrustedServer: خوادم تعتمد على ذاكرة RAM المؤقتة لتُحذَف جميع البيانات من عليها تلقائيًا مع كل عملية إعادة تشغيل مُجدوَلة.

- سياسة لعدم الاحتفاظ بالسجلات خضعت لتدقيق خارجي، كما أن السلطات التركية حاولت الاستيلاء على بيانات أحد المستخدمين من ExpressVPN بعدما صادرت الخوادم ماديًا، لكنها لم تعثر على شيء.

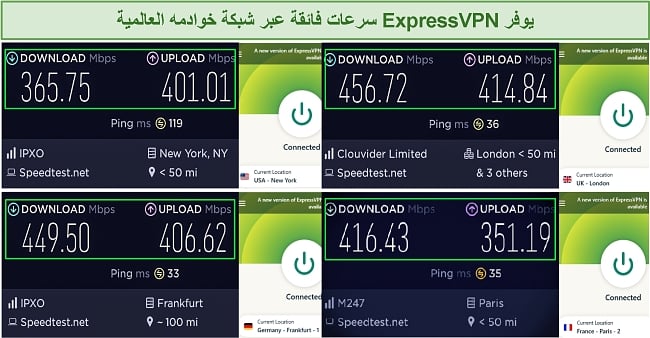

يعجبني أن جميع خوادم ExpressVPN التي يزيد عددها على 3000 تدعم المشاهدة وتحميل التورنت، ووفرت لي سرعات عالية بغض النظر عن خادم ExpressVPN الذي اتصلت به. وقد أجريت اختبارات للسرعة على خوادم متعددة في الولايات المتحدة والمملكة المتحدة وألمانيا وأستراليا، فكانت سرعات التحميل عالية باستمرار، ولم تنخفض إلا بنسبة تتراوح بين 16% و25% عن سرعتي الأساسية عبر جميع الخوادم باختلاف مواقعها.

لم أواجه أيّ مشكلات في تحميل الملفات الكبيرة أو ممارسة الألعاب عبر الإنترنت أو مشاهدة المسلسلات والأفلام بجودة UHD. وعبر خوادم ExpressVPN المتنوّعة، يستطيع الوصول بسهولة إلى:

| نتفليكس (الولايات المتحدة والمملكة المتحدة واليابان وغيرها) | ديزني بلس | Hulu | أمازون برايم فيديو | Max | BBC iPlayer |

| CBS All Access | Hotstar | شوتايم | DAZN | ESPN | Paramount+ |

| Peacock | Discovery+ | fuboTV | Sling TV | YouTube TV | …وغيرها! |

ليست كل الأجهزة تتيح تثبيت ExpressVPN عليها مباشرةً، ولكن يمكنك استخدام ميزة MediaStreamer التي يوفرها ExpressVPN، وهي خدمة DNS تتيح تشغيل VPN على جميع الأجهزة تقريبًا عبر ضبط إعدادات الشبكة يدويًا. ووجدت أن إعداد هذه الميزة بسيط للغاية، إذ اختبرتها على جهاز بلاي ستيشن 4 ونجحت في مشاهدة نتفليكس عليه بلا مشكلة.

ومن حيث سهولة الاستخدام، فبرنامج ExpressVPN مثالي لمستخدمي الـ VPN المبتدئين والمحترفين على حد سواء، لأن واجهته تتميز بالبساطة وسهولة التصفُّح، ويوفر تطبيقات أصلية متماثلة الشكل لمنصات متعددة. فلم يستغرق التثبيت والإعداد سوى أقل من دقيقة، ونجحت في الاتصال على الفور تقريبًا. كما أن إضافات ExpressVPN للمتصفح تمنح تحكمًا كاملًا في تطبيق الـ VPN من داخل المتصفح، وهي ميزة لا يوفرها أيّ تطبيق VPN آخر.

تبدأ أسعار باقات ExpressVPN من $6.67ات في الشهر (مدة الاشتراك: 15 شهر). ويمكنك استخدام خيارات الدفع العادية مثل بطاقات الخصم وبطاقات الائتمان أو PayPal، ولكن إذا كنت تفضل خيارًا مجهول الهوية، فيمكنك الدفع بالبيتكوين.

جميع الباقات مزودة بضمان استرداد المال لمدة 30 يومًا، فبإمكانك تجربة ExpressVPN بأمان. ومن بنود هذه السياسة ألّا تُطرَح عليك أسئلة، لذا لن تحتاج إلى توضيح أسبابك إن قررت إلغاء الاشتراك. وقد اختبرت هذا بنفسي واسترددت نقودي بسهولة، فلم أتعرَّض لضغوط لأبقى، واستجابت خدمة العملاء لطلبي على الفور، وعاد المبلغ إليَّ بالكامل في 5 أيام.

2. CyberGhost – الأفضل لتشغيل البث بسرعات عالية ولأنشطة التورنت الآمنة عبر خوادم متخصصة

نظرة سريعة: نتائج CyberGhost

| السرعة | جيدة – الخوادم المجهزة تتيح تشغيل البث بدقة عالية وتحميل ورفع ملفات التورنت بسرعات عالية |

| الأمن | متقدم – تشفير 256-bit AES، ومفتاح إيقاف تلقائي، وحماية ضد تسريب البيانات، وحجب داخلي للإعلانات |

| الخصوصية | مشددة – يقع مقره في رومانيا (خارج حدود اتحاد العيون الخمسة والتسعة والأربعة عشر)، وينتهج سياسة تمنع تسجيل بيانات المستخدمين |

| يوفر تطبيقات أصلية لأنظمة | كل الأجهزة الرئيسية – أندرويد وآيفون وويندوز وماك ولينكس وAndroid TV وAmazon Fire TV وAmazon Fire Stick |

| ثبتت قدرته على تخطي حجب | كل منصات البث الكبرى مثل نتفليكس وديزني بلس وHulu وAmazon Prime Video وBBC iPlayer و Max وKodi وSling TV وfuboTV وYouTube TV وShowtime وغيرها |

| تحميل التورنت | مدعوم – خوادم مجهزة لأنشطة P2P الآمنة |

| خدمة العملاء | استجابة سريعة على مدار الساعة طوال أيام الأسبوع من خلال المحادثات النصية المباشرة، والاستمارة المتاحة على موقعهم الرسمية، والبريد الإلكتروني |

| أقصى عدد من الأجهزة يمكن تشغيله عليها في الوقت نفسه | 7 |

| ضمان استرداد المال | لمدة 45 يومًا |

| السلبيات البسيطة | ✘ نسخة التطبيق على نظام iOS لا تحتوي على أداة لحجب الإعلانات أو ميزة الانقسام النفقي (split tunneling) ✘ نسخة التطبيق على iOS وأندرويد ليست لها خوادم مخصصة لتقنية P2P |

| أفضل سعر | $2.03 في الشهر (اشتراك لمدة 4 عام + 2 شهور مجانًا) |

تحديث بتاريخ 2024! يمكنك الاشتراك في CyberGhost بسعر $2.03 فقط في الشهر + الحصول على اشتراك إضافي لمدة 4 شهور مجانًا عند الاشتراك في باقة الـ 2 سنوات (توفير يصل إلى 84%)! هذا العرض محدود، فاغتنمه قبل أن ينتهي اطلع على مزيد من المعلومات عن هذا العرض من هنا.

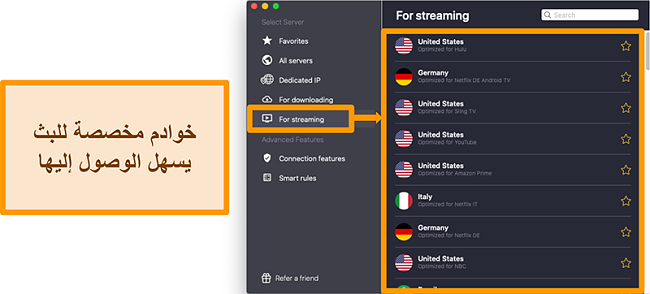

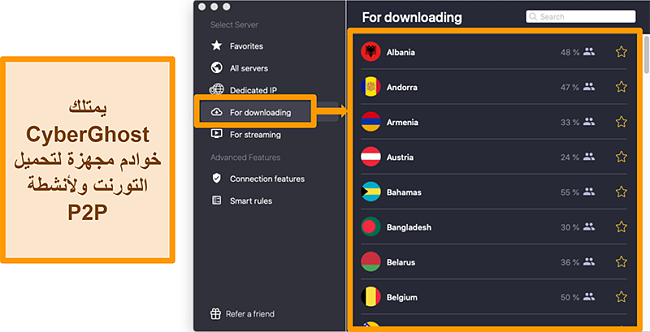

يُسهِّل CyberGhost تشغيل البث وتحميل التورنت عن طريق إتاحة مجموعة من الخوادم المجهزة المُعدة تلقائيًا لتوفر أعلى السرعات وأفضل أداء ممكن، وبذلك لن تضطر إلى ضبط أي شيء يدويًا، فكل ما عليك هو الاتصال بالخادم.

يمكنك إيجاد خوادم CyberGhost المجهزة للبث بالضغط على تبويب “للبث For streaming” داخل البرنامج. كل خادم مجهز لخدمة بث معينة، مما يضمن لك اتصالًا ناجحًا في أي وقت. وأنا أرى أنها ميزة رائعة، فقد جربت كثيرًا من برامج الـ VPN التي كانت تضطرني إلى تجربة عدة خوادم حتى أجد خادمًا واحدًا يوصلني إلى الخدمة بنجاح. أما CyberGhost، فقد أزال هذه المخاطرة تمامًا بعرضه الخوادم المضمونة فقط.

وقد تأكدتُ من ذلك عندما ااختبرتُ خوادم مجهزة لنتفليكس الولايات المتحدة وديزني وHulu وAmazon Prime Video وBBC iPlayer وMax، ونجحتُ في تشغيل الخدمة المطلوبة في كل الحالات، وتمكنتُ من بدء تشغيل البث فورًا بدقة UHD دون تأخير أو تحميل يذكر، حيث كان متوسط السرعات يتراوح بين 28 و30 ميجابت في الثانية.

تتضمن قائمة الخوادم المجهزة أكبر خدمات البث على الإطلاق، مثل نتفليكس المملكة المتحدة ونتفليكس اليابان وYouTube TV وNBC وESPN+ وSling TV وCrunchyroll، وخدمات أصغر مثل Yle.

والخوادم المجهزة لأنشطة التورنت تعمل بطريقة مماثلة. فبالضغط على تبويب “For torrenting” (والذي يسمى “For downloading” في نسخ التطبيق على ماك وiOS)، ستظهر قائمة بالخوادم التي تدعم Bittorrent وتقنية P2P لمشاركة الملفات. اخترتُ خادم بلجيكا لأنه الأقرب إلى موقعي الفعلي وعليه عدد قليل من المستخدمين ونسبة إشغال منخفضة، وكلها عوامل تساعد في الحصول على سرعات أعلى، وقد تأكدتُ من ذلك عندما حملتُ ملفًا يبلغ حجمه 2 جيجابايت في أقل من 9 دقائق.

لكن عندما يتعلق الأمر بأنشطة التورنت، فالسرعة ليست العامل الوحيد، فالنظام الأمني القوي وإجراءات الخصوصية المحكمة لهما أهمية كبرى، خاصةً إذا كنت تعيش في بلد تفرض قيودًا على نشاط P2P أو تمنعه. وهنا يأتي دور CyberGhost الذي يؤديه بكفاءة استثنائية، حيث يحمي نشاطك على الإنترنت بسياسة صارمة تمنع تسجيل بيانات المستخدمين وبتشفير 256-bit AES، وهو أقوى معيار تشفير على الإطلاق، وتستخدمه الحكومات في شتى أنحاء العالم. وفي البرنامج ستجد إعدادات تتيح حجب الإعلانات والمتتبعات والبرمجيات الضارة، وهي مفيدة بالأخص عند تصفح مواقع التورنت.

يوفر CyberGhost ميزات الأمان والخصوصية القوية التالية:

- تشفير AES 256-bit: الذي يحافظ على أمان جميع البيانات داخل نفق الاتصال المشفر، فيمنحك حماية فائقة مستمرة طوال الوقت.

- مفتاح إيقاف تلقائي: متاح في جميع تطبيقاته تحسُّبًا لانقطاع اتصال الـ VPN.

- سياسة صارمة لمنع الاحتفاظ بالسجلات: خضعت لتدقيق خارجي مستقل للتأكد من أن CyberGhost لا يسجل بياناتك ولا يخزّنها أبدًا.

- خوادم “NoSpy” فائقة الخصوصية: ومقرُّها رومانيا التي لا تفرض أيّ قوانين رقابة إلكترونية.

- بروتوكولات آمنة: منها بروتوكولات WireGuard وOpenVPN وIKEv2.

بالإضافة إلى ذلك، يحتوي CyberGhost على مفتاح إيقاف تلقائي لضمان عدم الكشف عن بياناتك الشخصية أو عنوان IP لجهازك، حتى في حال عدم استقرار اتصالك بشبكة الـ VPN. ولكنني كنت أتمنى لو أن لديه ميزات أكثر ابتكارًا للمساعدة في أنشطة التورنت، فعلى سبيل المثال، يدعم كلٌّ من ExpressVPN أنشطة التورنت في تطبيقاتهما على iOS وأندرويد، بينما أزال CyberGhost خوادمه المجهزة لأنشطة التورنت من تطبيقاته الهاتفية.

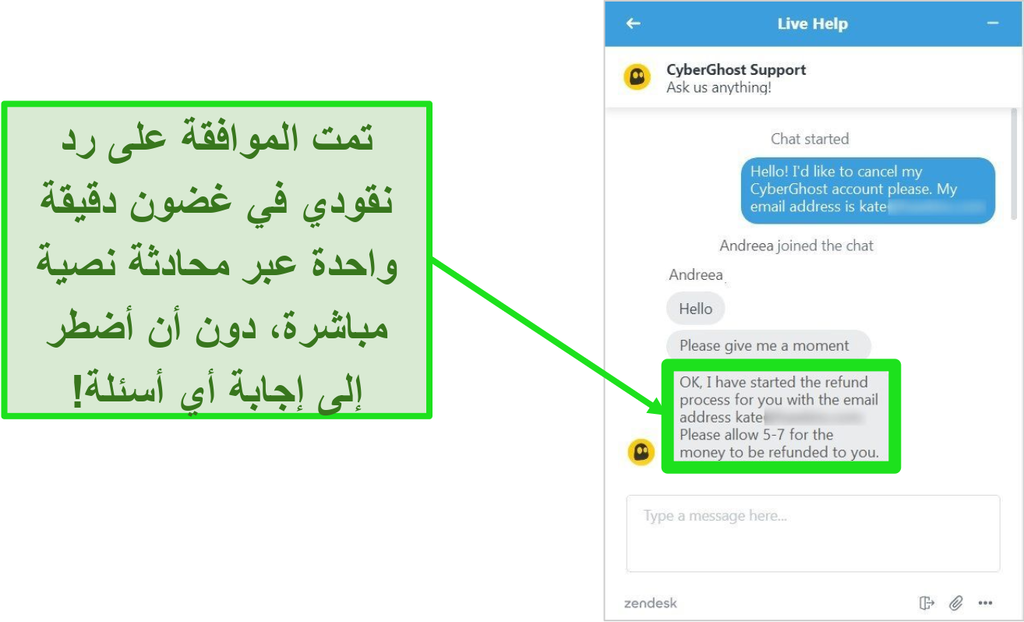

أنصح باستخدام CyberGhost لأنظمة ويندوز وماك ولينكس على أجهزة الحاسوب بصفة رئيسية، لا سيما لأن تطبيقاته الأصلية على هذه الأنظمة تتفوق على كل منافسيه في الأداء لتشغيل البث وأنشطة التورنت. ويمكنك الحصول عليه بسعر مناسب جدًا، حيث ستدفع $2.03 في الشهر (اشتراك لمدة 4 عام + 2 شهور مجانًا)، بل ويمكنك الحصول على تخفيض أكبر من خلال صفحة العروض الخفية! وإذا لم تكن مطمئنًا بما يكفي للحصول على اشتراك طويل المدى فلا تقلق؛ يمكنك تجربة CyberGhost لمدة 45 يومًا مع ضمان استرداد المال دون مخاطرة، لتجرب كل ميزاته بنفسك. وإذا لم يعجبك أو إذا وجدت أنك ببساطة لم تعد تريد استخدامه، يمكنك أن تطلب استرداد نقودك كاملة من خدمة العملاء، ولن يناقشك أحد.

إذا كنتَ في حاجةٍ إلى مزيدٍ من المعلومات قبل أن تتخذ قرارًا، فاقرأ مراجعة CyberGhost الكاملة للاطلاع على التفاصيل المتعلقة بالسرعة والخصوصية والأمن وغيرها من الميزات.

3. Private Internet Access (PIA) – أفضل خيار للمستخدمين ذوي الخبرة التقنية، مع إعدادات أمان يمكن تعديلها

نظرة سريعة: نتائج PIA

| السرعة | متوسطة – سرعات متباينة تعتمد على موقع الخادم |

| الأمن | متقدم – تشفير بدرجة عسكرية، ومفتاح إيقاف تلقائي، وحماية ضد التسريب، وميزة الانقسام النفقي (split tunneling)، وأداة لمنع الإعلانات والمتتبعات والبرامج الضارة |

| الخصوصية | صارمة – سياسة مثبتة الكفاءة لمنع الاحتفاظ بالسجلات خضعت لتدقيق أجرته شركة Deloitte |

| يوفر تطبيقات أصلية لأنظمة | أغلب الأجهزة الرئيسية – أندرويد وآيفون وويندوز وماك ولينكس |

| ثبتت قدرته على تخطي حجب | كل منصات البث الكبرى مثل نتفليكس وديزني بلس وHulu وAmazon Prime Video وBBC iPlayer و Max وSling TV وfuboTV وCBS All Access وغيرها |

| تحميل التورنت | مدعوم – لديه أكثر من 35000 خادم، كلها تدعم تقنية P2P |

| خدمة العملاء | استجابة سريعة على مدار الساعة طوال أيام الأسبوع من خلال المحادثات النصية المباشرة، والاستمارة المتاحة على موقعهم الرسمي، والبريد الإلكتروني |

| أقصى عدد من الأجهزة يمكن تشغيله عليها في الوقت نفسه | غير محدود |

| ضمان استرداد المال | لمدة 30 يومًا |

| السلبيات البسيطة | ✘ ليست كل الخوادم قادرة على تخطي حجب نتفليكس الولايات المتحدة أو Hulu ✘ لا يحتوي على أداة لمنع الإعلانات ولا على بروتوكول OpenVPN في نسخته على iOS |

| أفضل سعر | $2.03 شهريًا (اشتراك لمدة 4 عام + 2 شهور مجانًا) |

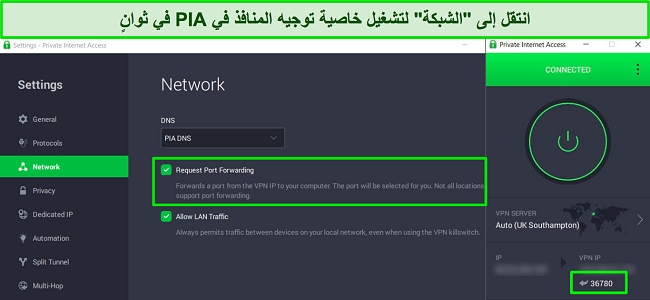

يحتوي برنامج Private Internet Access (PIA) على ميزات متقدمة للخصوصية والأمن يمكنك إعدادها حسب متطلباتك، حيث ستجد العديد من خيارات التعديل في تطبيقاته الأصلية على أندرويد وآيفون وويندوز وماك.

لتوفير أعلى مستويات الأمان والخصوصية، يتمتع PIA بالميزات التالية:

- بروكسي SOCKS5 وبروكسي Shadowsocks: يمكن استخدامهما عبر اتصال بتقنية التوجيه المتعدد (Multi-hop) لإخفاء اتصالك، وهذا يساعد على تجنُّب قيود الشبكة.

- الحماية من تسرُّب البيانات: تحمي نشاطك من أعيُن المتطفلين عن طريق منع حدوث تسرُّب لعنوان DNS أو IP بالخطأ.

- مفتاح إيقاف تلقائي: يقطع اتصالك بالإنترنت تلقائيًا لضمان خصوصية بياناتك في حالة انقطاع اتصال الـ VPN.

- سياسة صارمة لمنع الاحتفاظ بالسجلات: خضعت لتدقيق خارجي مستقل أثبت صحة ادعاء شركة PIA أنها لا تحتفظ بأيّ سجلات أو بيانات.

فعلى سبيل المثال، يمكنك اختيار معايير تشفير البيانات التي تريد تطبيقها: AES-128، أو AES-256، أو حتى تعطيل التشفير (وحتى في هذه الحالة ستظل بيانات حسابك وعنوان IP لجهازك مخفية). وأنا أنصح باستخدام تشفير AES-256 لأنه يستحيل كسره، ومع ذلك فمن الجيد أن تكون لك حرية اختيار السرعات الأعلى على حساب مستوى التشفير. كما يقدم ميزةً أخرى يصعب أن تجد مثلها: إمكانية التحكم في تشفير المصافحة “handshake encryption”، والذي يستخدَم لإنشاء اتصال آمن مع PIA نفسه، حيث يمكنك الاختيار من بين 6 أنواع تتضمن RSA وECC.

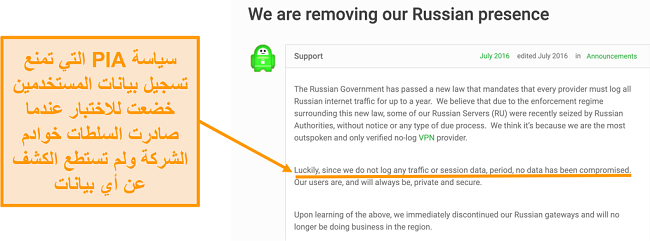

أما إذا كنتَ شديد الحرص على خصوصيتك، فإن ما سيقلقك على الأرجح هو أن مركز PIA يقع في الولايات المتحدة، وهي عضو مؤسس لاتحاد العيون الخمسة الذي يعمل كشبكة لتبادل المعلومات الاستخباراتية، ورغم أن هذا أقلقني في البداية فعلًا، فقد زال قلقي عندما اكتشفتُ أن سياسة PIA ضد تسجيل البيانات قد خضعت للاختبار وثبتت فعاليتها (مثل ExpressVPN).

لقد سبق أن صادرت الحكومة الروسية بعض خوادم PIA، لكنها لم تستطع استعادة أيٍّ من بيانات المستخدمين، لذا فإنني أثق باحترام PIA لسياسة منع تسجيل البيانات. وقد سنَّت روسيا قانونًا بعد هذه الواقعة مباشرةً يفرض على كل مقدمي خدمات الـ VPN أن يحتفظوا بسجلات لنشاط المستخدمين، فكان رد فعل شركة PIA أنها سحبت خوادمها من روسيا على الفور. وقد سررتُ لمعرفة أن PIA بذل كل هذا الجهد لحماية بيانات مستخدميه.

لحسن الحظ، لست في حاجة إلى أن تثق ثقة عمياء بكلام PIA عن سياسته الصارمة لمنع الاحتفاظ بالسجلات، لأن البرنامج خضع مؤخرًا لتدقيق خارجي أجرته شركة Deloitte، وهي من الشركات الأربع الكبرى التي تتحقق من سلامة سياسات الخصوصية المماثلة لسياسة PIA. وأعطت شركة Deloitte درجات ممتازة لـ PIA، ما يثبت سلامة سياسة منع الاحتفاظ بالسجلات التي يتبعها البرنامج ويؤكد أنه لا يحتفظ ببيانات المستخدمين.

التزام PIA بأعلى معايير الخصوصية يجعله خيارًا جيدًا للتصفح دون الكشف عن هويتك (وهو متوافق مع متصفح Tor)، ولرفع وتحميل ملفات التورنت بأمان. فكل الخوادم مجهزة بتقنية P2P لمشاركة الملفات واستخدام BitTorrent، وهذا مفيد لأن خياراتك لن تقتصر على خوادم بعينها.

للأسف قد يكون أداء PIA أضعف نسبيًا فيما يتعلق بتشغيل البث؛ فقد وجدتُ أن Hulu يعمل ببطء شديد، ولم أستطع تشغيله إلا من خلال خوادم West وFlorida وNew York City وWashington DC، كما وجدتُ صعوبةً في تخطي حجب نتفليكس الولايات المتحدة، ولم أستطع تشغيله إلا عن طريق خوادم Chicago وEast وNew York City وWashington DC. وكانت السرعات منخفضة واستغرق الأمر بضع دقائق لتتحسن جودة البث إلى HD.

ومع ذلك، نجح PIA في تخطي حجب نتفليكس المملكة المتحدة وكندا وأستراليا وفرنسا واليابان بسهولة. كما استطعتُ عن طريقه تشغيل بث ديزني بلس (عبر كل خوادم الولايات المتحدة)، وAmazon Prime Video (عبر كل خوادم الولايات المتحدة والمملكة المتحدة)، وBBC iPlayer (عبر كل خوادم المملكة المتحدة). وفي كل هذه الحالات، كانت سرعات اتصالي عالية واستطعتُ مشاهدة البث بجودة HD بعد بضع ثوانٍ فقط من التحميل.

إذا كنت تبحث عن برنامج VPN ممتاز يتيح لك أن تتحكم في كل إعدادات خصوصيتك وأمنك، فإنني أنصح باستخدام PIA دون تردد. وأنصحك بتجربة PIA مع ضمان استرداد المال، إذ يمكنك استرجاع نقودك كاملة في أي وقت حتى 30 يومًا من تاريخ الاشتراك. ولا تنسَ البحث عن أكواد قسائم خصم مفعلة، فقد تحصل من خلالها أحيانًا على تخفيضات هائلة تصل إلى 76%!

إذا كنت غير متأكد مما إذا كان PIA هو برنامج الـ VPN الأنسب لك، فألقِ نظرةً على مراجعة PIA الكاملة، والتي تحتوي على النتائج المفصلة للاختبارات والأبحاث التي أجريناها عليه.

4. NordVPN – ميزات فريدة توفر أمانًا فائقًا وقدرة عالية على الوصول إلى الشبكة

نظرة سريعة: نتائج NordVPN

| السرعة | عالية – سرعات مذهلة عبر الخوادم القريبة والبعيدة |

| الأمان | مُتقدِّم – تشفير AES-256-bit، ومفتاح إيقاف تلقائي، وميزة الحماية من التهديدات (Threat Protection)، وحماية من التسرُّب |

| الخوادم | مجموعة كبيرة – تضم أكثر من 6.320 خادم في 110 بلدًا |

| الخصوصية | صارمة – مقر الشركة في بنما (خارج تحالفات العيون الخمس والتسع والأربع عشرة)، وتتبع سياسة لمنع الاحتفاظ بالسجلات خضعت لتدقيق |

| التطبيقات الأصلية | لجميع الأجهزة الشائعة – أندرويد، وآيفون، وويندوز، وMac، ولينكس، وأجهزة الراوتر |

| ثبتت قدرته على فك حجب | جميع منصات المشاهدة الشائعة – نتفليكس، وديزني بلس، وHulu، وأمازون برايم فيديو، و Max، وغيرها |

| تحميل التورنت | مدعوم – خوادم P2P مخصصة تسمح بتحميل التورنت |

| خدمة العملاء | استجابة سريعة على مدار الساعة عبر الدردشة النصية والبريد الإلكتروني |

| عدد الأجهزة المسموح بتوصيلها | 10 |

| ضمان استرداد المال | 30 يومًا |

| عيوب بسيطة | ✘ خوادم التمويه قليلة جدًا ✘ مستعد لإرسال بيانات تدل على صاحب الحساب إذا طُلِب منه ذلك بموجب القانون |

| أفضل سعر | $3.09 في الشهر (اشتراك لمدة 2 عام + 3 شهور مجانًا) |

تعمل ميزات NordVPN الفريدة على زيادة أمانك عبر الإنترنت وقدرات اتصالك عبر الشبكة. وتشمل:

- الحماية من التهديدات (Threat Protection): وهي ميزة لتأمين جهازك عن طريق توفير الحماية المتقدمة من البرمجيات الخبيثة وحظر الإعلانات وملفات التتبُّع، حتى إن لم تكن متصلًا بالـ VPN.

- ميزة Meshnet: تتيح لك الوصول إلى أجهزتك أو شبكتك المنزلية بينما أنت في الخارج، وذلك عن طريق إنشاء نفق اتصال مشفر آمن بين الأجهزة. فعلى سبيل المثال، يمكنك الاتصال بجهاز الكمبيوتر المنزلي باستخدام هاتفك الذكي في أثناء السفر لتمارس المشاهدة المباشرة عبر حساباتك المحلية، أو تشارك الملفات، أو تمارس الألعاب، أو تعمل من بُعد.

- مراقبة الإنترنت المظلم (Dark Web Monitor): ميزة ترسل إليك تنبيهات وتطلب منك إجراء تغييرات أمنية إذا اكتشفَت تسريبًا لبياناتك الشخصية على الإنترنت، إذ تبحث على الإنترنت عن عناوين بريدك الإلكتروني وكلمات مرورك وبيانات الاتصال بك وغيرها.

تتوفر هذه الميزات في جميع اشتراكات NordVPN، ومن السهل إعدادها. فما عليك ببساطة سوى تشغيل ميزة Threat Protection وميزة Dark Web من داخل الإعدادات، أما ميزة Meshnet فلا يستغرق إعدادها سوى أقل من 5 دقائق لتوصيل أجهزة مختلفة وإنشاء شبكتي الشخصية.

ولزيادة تعزيز الأمان والخصوصية على الإنترنت، يوفر NordVPN الميزات التالية عبر اتصالات خوادمه:

- تشفير AES-256 bit: جميع الخوادم محمية بتشفير من الدرجة العسكرية لضمان أمن بياناتك وإخفاء هويتك.

- مفتاح الإيقاف التلقائي: يقطع الاتصال بالإنترنت لمنع أيّ اتصال غير محمي قد يكشف بياناتك.

- الاتصال التلقائي: يكتشف اتصالك بالشبكات غير الآمنة ويتصل بخادم ليحافظ على أمانك.

- سياسة لمنع الاحتفاظ بالسجلات خضعت لتدقيق: أثبتت جهاتٌ مستقلة أن NordVPN لا يسجّل بياناتك ولا يخزّنها.

أعجبتني مجموعة بروتوكولات NordVPN، والتي تشمل بروتوكول NordLynx المملوك حصريًا للبرنامج. ويستعين بروتوكول NordLynx بنموذج WireGuard بالإضافة إلى نظام NAT مزدوج (نظام ترجمة عنوان الشبكة) ليوفر سرعات قصوى وأمانًا منيعًا.

وباستخدام بروتوكول NordLynx، كانت سرعاتي مع NordVPN عالية باستمرار عبر شبكة خوادمه العالمية. فخلال اختباراتي، لم تنخفض سرعاتي إلا بنسبة 20% في المتوسط، حتى عند الاتصال بخوادم بعيدة. وهذا ما سهَّل عليَّ تحميل التورنت، وممارسة الألعاب عبر الإنترنت، وتصفُّح الويب، ومشاهدة الخدمات التالية بجودة UHD:

| نتفليكس | أمازون برايم فيديو | ديزني بلس | Hulu | BBC iPlayer |

| شوتايم | ESPN | DAZN | Max | …وغيرها! |

ستجد أن NordVPN لديه أيضًا خوادم مُجهَّزة لتحميل التورنت، وللاتصال بطريقة Onion Over VPN، وللاتصال عبر ميزة التوجيه المتعدد (Multi-hop)، وهو ما سهَّل اختيار الخادم المناسب تمامًا لأنشطتي على الإنترنت.

ومع ذلك، شعرتُ بخيبة أمل عندما لاحظتُ أن خوادم التمويه في شبكة NordVPN قليلة جدًا. فالتمويه خاصية مميزة توفرها شبكات الـ VPN الأخرى باعتبارها معيارًا أساسيًا في جميع خوادمها، وهو ما يُسهّل تجنُّب اكتشاف اتصالك بخادمٍ وكيل وبالتالي منع وصولك إلى مواقع الويب والخدمات. ومع قلة خوادم التمويه، قد لا تنجح دائمًا في الاتصال بأحدها.

لحسن الحظ، فبرنامج NordVPN متوفر بأسعار معقولة (تبدأ أسعار باقاته من $3.09 في الشهر)، وجميع الباقات مزودة بضمان استرداد المال لمدة 30 يومًا. فإن غيَّرت رأيك، فيمكنك التواصل مع خدمة العملاء عبر الدردشة النصية المتاحة على مدار الساعة طوال أيام الأسبوع لاسترداد مالك. وقد جربتُ ذلك بنفسي وعاد إليَّ مبلغ اشتراكي في غضون 7 أيام.

5. Surfshark – برنامج VPN بسعر معقول ومزايا عديدة لضبط اتصالك كما تريد

نظرة سريعة: نتائج Surfshark

| السرعة | متوسطة – سرعات عالية على مستوى العالم ولكن بمعدل بنج مرتفع على غير المتوقع |

| الأمان | مُتقدِّم – تشفير AES-256-bit، ومفتاح إيقاف تلقائي، وحماية من التسرُّب، وأكثر |

| الخوادم | جيدة – شبكة تضم أكثر من 3200 خادم في 100 بلد |

| الخصوصية | صارمة – مقر الشركة في هولندا (وهي عضو في تحالف العيون التسع)، وتتبع الشركة سياسة لمنع الاحتفاظ بالسجلات خضعت لتدقيق |

| التطبيقات الأصلية | لجميع الأجهزة الشائعة – أندرويد، وآيفون، وويندوز، وMac، ولينكس، وأجهزة الراوتر |

| ثبتت قدرته على فك حجب | جميع منصات المشاهدة الشائعة – نتفليكس، وديزني بلس، وHulu، وأمازون برايم فيديو، و Max، وغيرها |

| تحميل التورنت | مدعوم – اتصالات مُجهَّزة لنقل الملفات بتقنية P2P في بلدان صديقة للتورنت |

| خدمة العملاء | استجابة سريعة على مدار الساعة عبر الدردشة النصية والبريد الإلكتروني |

| عدد الأجهزة المسموح بتوصيلها | غير محدود |

| ضمان استرداد المال | 30 يومًا |

| عيوب بسيطة | ✘ يقع مقره الرئيسي في دولة عضو في تحالف العيون التسع ✘ الباقات القصيرة غالية الثمن |

| أفضل سعر | $2.29 في الشهر (اشتراك لمدة 2 عام + 2 شهور مجانًا) |

تطبيقات Surfshark زاخرة بميزات قابلة للتعديل، ما يجعلها مثالية لضبط اتصالاتك كما تريد. ومن هذه الميزات: اتصالات مُخصَّصة بتقنية التوجيه المتعدد (Multi-hop)، وتدوير عنوان IP، وخاصية الانقسام النفقي، وميزة الاتصال التلقائي القابل للتخصيص. ولهذا فإن ضبط Surfshark وفقًا لاحتياجاتي يُشعرني بالثقة بأن اتصال الـ VPN الذي أستخدمه يناسب أنشطتي على الإنترنت.

وفوق ذلك، فبرنامج Surfshark خيار منخفض التكلفة، لا سيما بالنظر إلى مجموعة ميزاته الغنية. فيمكنك الاشتراك في الـ VPN مقابل $2.29 شهريًا للباقة الطويلة (باقة اشتراك لمدة 2 عام + 2 شهور مجانًا)، فتوفر 85% من أسعاره المعتادة.

أما إن كنت من المستخدمين المبتدئين، فتطبيقات Surfshark توضح بالتفصيل استخدامات كل ميزة، ويمكن تشغيل معظم الميزات أو إيقافها بنقرة واحدة. وهذا يُسهّل ضبط التطبيقات، لأن تخصيص الاتصال لا يستغرق سوى بضع دقائق.

وإلى جانب القدرة العالية على التخصيص، يضمن Surfshark أن تتمتع اتصالاتك بالأمان والخصوصية دائمًا بفضل ميزاته الفائقة التالية:

- تشفير AES-256 bit: يحمي بياناتك ونشاطك على الإنترنت باستخدام حماية من الدرجة العسكرية على جميع الخوادم.

- الحماية من التسرب: تمنع حدوث تسرُّب بالخطأ لعنوان DNS أو IP أو WebRTC، وبالتالي تمنع كشف موقعك الحقيقي وبياناتك الشخصية.

- ميزة CleanWeb: تمنع الإعلانات وملفات التتبُّع والمواقع الضارة من جمع تحرُّكاتك على الإنترنت أو إصابة أجهزتك ببرمجيات خبيثة.

- سياسة لمنع الاحتفاظ بالسجلات خضعت لتدقيق: أثبتت ادعاء Surfshark أنه لا يسجل بياناتك ولا يخزنها أبدًا ما دمت متصلًا بشبكة خوادمه.

سُررتُ بأن وجدت أن Surfshark يتيح بروتوكولات اتصال سريعة وآمنة، منها بروتوكولات WireGuard وOpenVPN وIKEv2 على الأجهزة المحمولة. وجميع هذه البروتوكولات مُصمَّم لضمان اتصالات سلسة وبلا تأخير للحفاظ على أمن بياناتك. فخلال الاختبارات، رأيتُ أن بروتوكول WireGuard يوفر أسرع الاتصالات وأعلاها كفاءةً.

وباستخدام بروتوكول WireGuard، ظلت سرعاتي مع Surfshark عاليةً باستمرار عبر شبكته العالمية. ففي المتوسط، لم تنخفض سرعة اتصالي عبر Surfshark إلا بنسبة 20%، أي أنه سريع بما يكفي لتحميل التورنت بسرعة، والمشاهدة المباشرة بدقة UHD، والتصفُّح بأمان عبر جميع الخوادم. فلم أواجه أيّ تباطؤ بسبب الازدحام، وظل اتصالي مستقرًا.

لذلك فإن سرعات Surfshark العالية الفعّالة تجعله خيارًا قويًا لمشاهدة خدمات البث التي تُفضّلها في أثناء سفرك. ففي أثناء الاختبارات، نجح Surfshark في توصيلي بالخدمات التالية بسهولة:

| نتفليكس | ديزني بلس | أمازون برايم فيديو | Hulu | BBC iPlayer |

| شوتايم | ESPN | DAZN | Max | …وغيرها! |

المشكلة الوحيدة في Surfshark أن معدل البنج (Ping) عبر بعض خوادمه مرتفع إلى حدٍّ غير متوقع. ففي بعض الأحيان زاد معدل بنج اتصالي بأكثر من 300%، ما يجعل من شبه المستحيل ممارسة الألعاب عبر الإنترنت أو إجراء مكالمات الفيديو مع الأصدقاء أو العائلة. ولهذا أوصي بالاتصال بخوادم Surfshark القريبة فقط عند ممارسة الألعاب وإجراء مكالمات الفيديو، لأن هذه الخوادم توفر معدل بنج أقل عمومًا.

جميع باقات Surfshark تأتي مزودةً بضمان استرداد المال لمدة 30 يومًا، ما يجعل من السهل اختبار الـ VPN من دون مجازفة. فإن جرّبتَه ووجدتَ أنك لست راضيًا كل الرضا، فما عليك سوى التواصل مع خدمة العملاء وطلب استرداد ثمن اشتراكك في غضون 30 يومًا. وقد طلبتُ استرداد ثمن اشتراكي عبر الدردشة النصية المتاحة على مدار الساعة طوال أيام الأسبوع، واسترجعتُ المبلغ كاملًا في 7 أيام.

6. PrivateVPN – برنامج VPN بسيط لديه خوادم عالية الكفاءة قادرة على تخطي حجب المحتوى العالمي (حتى في الصين)

نظرة سريعة: نتائج PrivateVPN

| السرعة | جيدة – سرعات مناسبة للتصفح وتشغيل البث وأنشطة التورنت |

| الأمن | متقدم – تشفير بدرجة عسكرية، ومفتاح إيقاف تلقائي، وحماية ضد التسريب |

| الخصوصية | مشددة – يقع مركزه في السويد (داخل حدود اتحاد العيون الخمسة والتسعة والأربعة عشر)، ويلتزم سياسة تمنع تسجيل بيانات المستخدمين |

| يوفر تطبيقات أصلية لأنظمة | كل الأجهزة الرئيسية – أندرويد وآيفون وويندوز وماك ولينكس وAndroid TV وAmazon Fire TV وAmazon Fire Stic |

| ثبتت قدرته على تخطي حجب | كل منصات البث الكبرى مثل نتفليكس وديزني بلس وHulu وAmazon Prime Video وBBC iPlayer و Max وSling TV وCBS All Access وغيرها |

| تحميل التورنت | مدعوم – كل خوادمه تدعم الأنشطة التي تستخدم تقنية P2P |

| خدمة العملاء | استجابة بطيئة من خلال المحادثات النصية المباشرة، والاستمارة المتاحة على موقعهم الرسمي، والبريد الإلكتروني |

| أقصى عدد من الأجهزة يمكن تشغيله عليها في الوقت نفسه | 10 |

| ضمان استرداد المال | لمدة 30 يومًا |

| السلبيات البسيطة | ✘ تطبيقه على iOS غير مزود بمفتاح للإيقاف التلقائي ✘ لا يوفر إضافات للمتصفحات ✘ أحيانًا ما تكون المحادثات النصية المباشرة غير متاحة |

| أفضل سعر | $2.00 في الشهر (مدة الاشتراك: 36 شهر) |

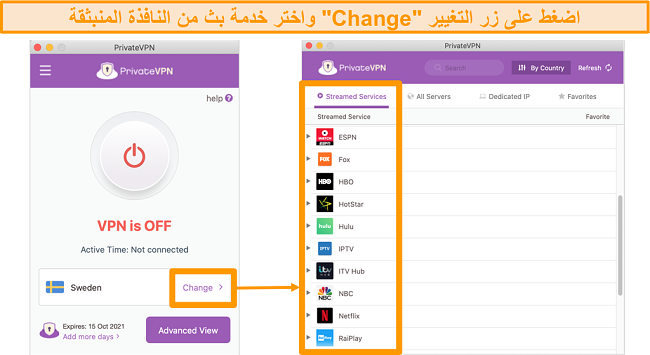

PrivateVPN هو برنامج VPN عالي الأداء، رغم أني كنت في البداية متشككًا للغاية في ذلك لأن شبكة خوادمه بالكاد تتجاوز 200 خادم. وإذا كان لبرنامج VPN شبكة خوادم بهذا الصغر، فإن ذلك يزيد من احتمال ازدحامها (مما يؤدي إلى انخفاض سرعة اتصالك) وصعوبة تخطي حجب المواقع المقيدة بكفاءة. لكنني فوجئت عند اختبار PrivateVPN بأن افتراضاتي الأولية كانت خاطئة.

بإمكانك الاختيار من بين ما يزيد على 7000 عنوان IP، فلا قلق من انخفاض السرعة أو ازدحام الخوادم. ورغم أن من الجيد وجود عدد أكبر من الخوادم للاختيار من بينها، فإنني لم أواجه أي مشكلات في السرعة أو الاتصال خلال اختباراتي. بل إنني في الواقع انبهرت بالأداء العام للبرنامج عند الاتصال بخوادم Toronto وHong Kong، والتي تعمل حتى في الصين!

كذلك تستطيع خوادم PrivateVPN تخطي حجب محتوى نتفليكس في 19 دولة، أكثر من أي برنامج VPN اختبرتُه، ويشمل ذلك محتوى نتفليكس في الولايات المتحدة والمملكة المتحدة وكندا وأستراليا وفرنسا والبرازيل والسويد. فاستطعتُ مشاهدة مسلسل Stranger Things بجودة HD ولم يستغرق التحميل أكثر من 3 ثوانٍ.

في التطبيق قائمة كاملة بخدمات البث التي يمكنه تخطي حجبها. كل ما عليك هو الضغط على اختيار الموقع “Choose Location” للوصول إليها، حيث ستجد مواقع شهيرة مثل Hulu وMax، وغيرها من المواقع غير المشهورة مثل Yle وSonyLiv.

كل خوادم الشبكة تدعم أنشطة التورنت، فلا حاجة إلى الاتصال بخوادم محددة. وستكون هويتك مخفية دائمًا لأن PrivateVPN يستخدم معيار تشفير بدرجة عسكرية ولا يسمح بتسجيل أنشطتك على الإنترنت. وللاحتياط، فإنني أنصح بتشغيل ميزتَي مفتاح الإيقاف التلقائي والحماية من تسريب IPv6 من خلال تبويب الحماية في البرنامج “Connection Guard”. وقد اختبرتهما بنفسي ولم أجد أي تسريب، ووجدتُ أن مفتاح الإيقاف التلقائي يعمل بكفاءة، لكنني انزعجتُ لأن مفتاح الإيقاف متاح في نسخ أنظمة أندرويد وويندوز وماك فقط من البرنامج، فإذا كان لديك جهاز يعمل بنظام iOS، فإنك لن تحصل على هذه الميزة.

كذلك وجدتُ أن فريق خدمة عملاء PrivateVPN بطيء الاستجابة مقارنةً بغيره من برامج الـ VPN مدفوعة الاشتراك. فحين أردتُ الاستفسار عن بعض الميزات، استغرق الأمر 5 دقائق للوصول إلى أحد ممثلي خدمة العملاء رغم أنني كنت في مقدمة صف الانتظار في المحادثات النصية المباشرة، فلحُسن حظي لم تكن لدي مشكلة تقنية عاجلة! وبعدها بعدة دقائق، أردتُ الاستفسار عن شيءٍ آخر، لكن خيار المحادثات النصية المباشرة كان قد اختفى، ولم يعد أمامي سوى ملء استمارة على موقعهم وانتظار الرد عبر البريد الإلكتروني (وقد حصلتُ على رد مفصل بعد مرور 8 دقائق).

ورغم أنني معجبٌ بأداء PrivateVPN، فإنه ليس مؤهلًا لمنافسة برامج الـ VPN الخمسة التي تسبقه في القائمة. ومع ذلك، فإن أفضل طريقة لمعرفة ما إذا كان هو الـ VPN الذي يناسبك هي أن تجربه بنفسك. وكل اشتراك يأتي معه ضمان لاسترداد المال حتى 30 يومًا من تاريخ الشراء، لتستطيع تجربة الخدمة بنفسك لمدة 30 يومًا دون أي مخاطرة. بل ويمكنك الحصول على عرضٍ أفضل إذا استخدمت قسيمة خصم لتوفير ما يصل إلى 65% من سعر الاشتراك! وإذا لم تعجبك الخدمة، فمن السهل استرداد نقودك كاملةً عن طريق التواصل مع فريق خدمة العملاء بلغتك.

لمزيدٍ من المعلومات، ألقِ نظرةً على مراجعة PrivateVPN، والتي تتضمن تحليلًا مفصلًا لميزات الأمان والخصوصية والخوادم وتجربة المستخدم التي يقدمها، وغير ذلك.

7. IPVanish – ميزات أمن قوية، وكفاءة في أنشطة التورنت مع بروكسي SOCKS5 المجاني

نظرة سريعة: نتائج IPVanish

| السرعة | جيدة – سرعات عالية لأنشطة التورنت والتصفح العادي |

| الأمن | متقدم – تشفير 256-bit AES ومفتاح إيقاف تلقائي وحماية ضد التسريب |

| الخصوصية | مشددة – يقع مركزه في الولايات المتحدة (داخل حدود اتحاد العيون الخمسة والتسعة والأربعة عشر)، ويتبع سياسة تمنع تسجيل بيانات المستخدمين |

| يوفر تطبيقات أصلية لأنظمة | يوفر تطبيقات أصلية لأنظمة – أندرويد وآيفون وويندوز وماك ولينكس وAmazon Fire TV وAmazon Fire Stick |

| ثبتت قدرته على تخطي حجب | أغلب منصات البث الكبرى مثل نتفليكس وديزني بلس وHulu وAmazon Prime Video وBBC iPlayer وغيرها |

| تحميل التورنت | مدعوم – كل الخوادم تدعم أنشطة التورنت، كما يقدم بروكسي SOCKS5 مجانًا |

| خدمة العملاء | استجابة سريعة على مدار الساعة طوال أيام الأسبوع من خلال المحادثات النصية المباشرة، والهاتف، والبريد الإلكتروني، والاستمارة المتاحة على موقعهم الرسمي |

| أقصى عدد من الأجهزة يمكن تشغيله عليها في الوقت نفسه | غير محدود |

| ضمان استرداد المال | لمدة 30 يومًا |

| السلبيات البسيطة | ✘ لا يقبل الدفع بالعملات الإلكترونية ✘ لا يقدر على تخطي حجب نتفليكس بكفاءة ✘ لا يحتوي على أداة لمنع الإعلانات أو البرمجيات الضارة أو المتتبعات |

| أفضل سعر | $2.75 في الشهر (مدة الاشتراك: 2 عام) |

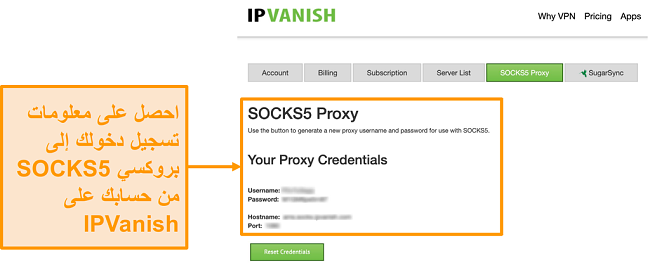

IPVanish خيار جيد إذا أردتَ برنامج VPN من أجل أنشطة التورنت أو إذا أردتَ الاستمتاع بخصوصية أكبر على الإنترنت. فهو يقدم سرعات عالية، وسعة بيانات غير محدودة، ويشفر أنشطة تصفحك ويحمي بياناتك بسياسة صارمة تمنع تسجيل بيانات المستخدمين. ومع ذلك، إذا كنتَ تريد الوصول إلى المحتوى المحجوب من خارج البلاد (لا سيما خدمات البث مثل نتفليكس)، فإنني أنصح باستخدام ExpressVPN بدلًا منه.

في أثناء اختباراتي، حملتُ ملفات BitTorrent عن طريق خوادم في سويسرا والسويد وإسبانيا، فكانت سرعات تحميل التورنت ممتازة وظل اتصالي مستقرًا. كما جربتُ بروكسي SOCKS5 المجاني، والذي ستتمتع به مهما كانت مدة اشتراكك، وهو يقدم مزيدًا من السرعة ويعزز حماية هويتك، لكنه يترك بيانات تصفحك دون تشفير. وأنصح باستخدامه إلى جانب الـ VPN، لأنه يقلل من احتمالات اختراق اتصالك أو إصابة جهازك بفيروسات أو ملفات ضارة.

يحمي البرنامج كل أنشطتك على الإنترنت بتشفير AES 256-bit من الدرجة عسكرية، وباتباع سياسةٌ تمنع تسجيل بيانات المستخدمين، ورغم أن مركز الخدمة في الولايات المتحدة (أي داخل حدود سلطة شبكة العيون الخمسة الاستخباراتية)، فإنه لا يتتبع ولا يجمع بياناتك ولا يسجلها. وبالتالي، حتى إن طلبت الحكومة معلومات عن المستخدمين، فإن IPVanish لن يكون بحوزته ما يقدمه إليها من الأساس.

ورغم ما يقدمه البرنامج من سرعات عالية ونظام أمني قوي، فإنه ليس من أفضل برامج VPN في تشغيل البث، فحين حاولتُ مشاهدة نتفليكس الولايات المتحدة، اضطررتُ إلى تغيير خادم اتصالي مرتين قبل أن أنجح أخيرًا في تشغيل مسلسل Stranger Things (حيث فشل خادمَا New York وChicago، بينما نجح خادم Boston في توصيلي بالخدمة). إذا كنت تبحث عن برنامج VPN لتخطي حجب المحتوى المقيد، فإنني أرى أن ExpressVPN قادر على أداء هذه المهمة بكفاءة وبسرعة أكبر.

تُعد أسعار IPVanish متوسطة بالنسبة إلى أسعار السوق، لكن يمكنك استخدام قسيمة للاستفادة من خصم كبير يبلغ 73% من السعر الإجمالي! وإذا لم تكن متأكدًا مما إذا كنت تريد الالتزام بخطة اشتراك، فلست مضطرًا إلى أن تتخذ القرار على الفور، فيمكنك ببساطة أن تجرب IPVanish مع ضمان استرجاع الأموال الذي يتيحه حتى 30 يومًا من تاريخ الاشتراك، ولن تضطر حتى إلى التحدث مع أحد إذا أردتَ إلغاء الاشتراك، فكل ما عليك هو تسجيل الدخول إلى حسابك على الموقع، وإلغاء اشتراكك، وستجري عملية استرجاع نقودك تلقائيًا.

اقرأ مراجعة IPVanish الكاملة لمزيد من المعلومات عن سرعته وخوادمه ونظامه الأمني وخصائصه الأخرى.

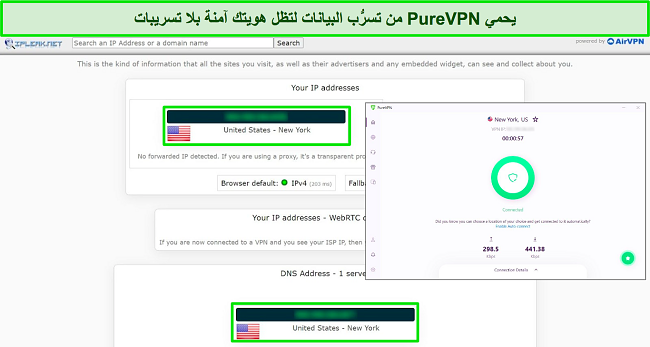

8. PureVPN: مفاتيح تشفير بالمقاومة الكَمِّية تحمي بياناتك حمايةً تامة

نظرة سريعة: نتائج PureVPN

| السرعة | متوسطة: سرعات مستقرة لكن معدل البنج مرتفع عبر الخوادم البعيدة |

| الأمان | مُتقدِّم: تشفير AES 256-bit، ومفتاح إيقاف تلقائي، وحماية من التسرُّب |

| الخوادم | شبكة كبيرة: تضم أكثر من 6000 خادم في 65 بلدًا |

| الخصوصية | ممتازة: مقر الشركة في جُزُر العذراء البريطانية (خارج نطاق تحالفات العيون الخمس والتسع والأربع عشرة)، وخضعت ممارسات الخصوصية التي تتبعها الشركة لتدقيق مستقل |

| التطبيقات الأصلية: | لمعظم الأجهزة الشائعة: أندرويد وآيفون وويندوز وMac ولينكس |

| ثبتت قدرته على فك حجب: | معظم منصات المشاهدة الشائعة: نتفليكس وديزني بلس وأمازون برايم فيديو وغيرها |

| تحميل التورنت | مدعوم لكن منقوص: أقل من نصف خوادم PureVPN تدعم أنشطة التورنت، مع فجوات ملحوظة في التغطية |

| خدمة العملاء | استجابة سريعة على مدار الساعة عبر الدردشة النصية على مدار الساعة، والاستمارة عبر الإنترنت، والبريد الإلكتروني |

| عدد الأجهزة المسموح بتوصيلها | 10 |

| ضمان استرداد المال | 31 يومًا |

| عيوب بسيطة | ✘ معدل بنج مرتفع وسرعات بطيئة عبر الخوادم الافتراضية ✘ الحماية من هجمات DDoS وميزة إعادة توجيه المنافذ لا تتوفران إلا بتكلفة إضافية ✘ الدعم عبر تذاكر البريد الإلكتروني لا يُعتمَد عليه |

| أفضل سعر | $1.96/الشهر (اشتراك لمدة 2 عام + 4 شهور مجانًا) |

يتميز PureVPN بتشفير المقاومة الكَمِّية الذي يحميك من أحدث التهديدات. ففي ظل زيادة انتشار تقنيات الحوسبة الكَمِّية، تزداد أيضًا المخاطر التي يتعرَّض لها أمن بياناتك. وبفضل تشفير المقاومة الكَمِّية، يعمل PureVPN على تزويدك بحماية تصمُد أمام التطورات المستقبلية، وهذا يطمئنني إلى الاستمرار في استخدام PureVPN في ظل التطورات التكنولوجية الجديدة لأنه سيمنحني مستوى عاليًا من الأمان.

جميع خوادم PureVPN التي يزيد عددها على 6000 مزودة بالميزات التالية:

- تشفير رفيع من الدرجة العسكرية

- مفتاح إيقاف تلقائي في تطبيقاته لجميع المنصات

- سياسة صارمة لمنع الاحتفاظ بالسجلات تحمي بياناتك الشخصية

- حماية من تسرُّب عناوين IPv4 وIPv6 وDNS وWebRTC

كذلك يوفر PureVPN ميزتَي الانقسام النفقي وتوجيه المنافذ (Port Forwarding)، وهما ميزتان إضافيتان تتيحان لك تحكمًا أكبر في اتصال الـ VPN. وقد وجدت أن الانقسام النفقي على وجه الخصوص مفيد في تشفير اتصالي بالخدمات البنكية عبر الإنترنت بينما أشاهد الأفلام والمسلسلات عبر حساباتي المحلية، بينما ساعدت ميزة توجيه المنافذ في تحسين سرعات التورنت.

ومن حيث السرعات الإجمالية، لم يؤثِّر PureVPN كثيرًا على السرعات حتى عند الاتصال بخوادم بعيدة، فلم تنخفض سرعاتي إلا بنسبة 20% في المتوسط، وهو انخفاض بسيط إلى حد مدهش من برنامج VPN رخيص، إذ تبدأ أسعار الاشتراكات من $1.96 في الشهر (اشتراك لمدة 2 عام + 4 شهور مجانًا). وأُوصي باستخدام بروتوكول WireGuard لتتمتع بسرعات عالية يُعتمَد عليها عند الاتصال بالخدمات التالية:

| نتفليكس | Hulu | BBC iPlayer |

| أمازون برايم فيديو | Max | …وغيرها! |

شعرت بخيبة أمل كبيرة عندما وجدت أن PureVPN لا يسمح بتحميل التورنت إلا عبر أقل من نصف خوادمه التي يزيد عددها على 6000 خادم. ووجدت فجوات ملحوظة في تغطية تقنية P2P، كما أن بعض المواقع لا تحتوي على خوادم للتورنت. ورغم أنني ظللت قادرًا بسهولة على الاتصال بخادم P2P قريب، فقد تواجه أنت مشكلات إذا لم تجد خادمًا محليًا، لا سيما عند ازدحام الخوادم وتباطؤ سرعات التحميل، فبعض المناطق -مثل إفريقيا وآسيا وأوقيانوسيا- لا يتوفر بالقرب منها سوى عدد محدود للغاية من اتصالات P2P.

يوفر PureVPN خدمة عملاء ممتازة عبر الدردشة النصية على مدار الساعة طوال أيام الأسبوع، ويمكن الوصول إليها عبر الموقع الإلكتروني والتطبيق، فكان من السهل جدًا عليَّ أن أتواصل مع ممثل خدمة العملاء الذي أجاب عن جميع أسئلتي إجابات سريعة وشاملة. ومع ذلك، لم أتلقَّ أيَّ رد على تذكرة البريد الإلكتروني التي أرسلتها، لذا لا أوصي بالاتصال بخدمة العملاء عبر البريد الإلكتروني.

تستطيع تجربة PureVPN بأمان على جميع أجهزتك، إذ يوفر تطبيقات أصلية لأنظمة ويندوز وMac وأندرويد وiOS وغيرها. كما أن أسعار باقاته تبدأ من $1.96 فقط شهريًا (اشتراك لمدة 2 عام + 4 شهور مجانًا)، ما يجعله خيارًا رخيصًا. علمًا بأن PureVPN مزود بضمان استرداد المال لمدة 31 يومًا، فيمكنك استرداد ثمن الاشتراك كاملًا إذا غيَّرت رأيك.

بإمكانك قراءة مراجعة PureVPN الكاملة من هنا لتعرف مزيدًا من التفاصيل عن ميزات الأمان والخصوصية، وخدمة العملاء، وطرق الدفع، وغيرها من تفاصيل البرنامج.

9. Proton VPN: خاصية مدمجة لدعم Tor للحفاظ على خصوصية أنشطتك

نظرة سريعة: نتائج Proton VPN

| السرعة | جيدة: سريع ويُعتمَد عليه في المشاهدة وتحميل التورنت والتصفح |

| الأمان | متقدم: تشفير AES 256-bit، ومفتاح إيقاف تلقائي، وحماية من التسرُّب |

| الخوادم | شبكة صغيرة: تضم أكثر من 4450 خادم في 71 بلدًا |

| الخصوصية | صارمة: مقر الشركة في سويسرا (خارج تحالفات العيون الخمس والتسع والأربع عشرة)، وسياسة لعدم الاحتفاظ بالسجلات خضعت لتدقيق |

| التطبيقات الأصلية: | لمعظم الأجهزة الشائعة: أندرويد وآيفون وويندوز وMac ولينكس وعدد من أجهزة الراوتر (DD-WRT وAsusWRT وTomato) |

| ثبتت قدرته على فك حجب: | معظم منصات المشاهدة الشائعة: نتفليكس وديزني بلس و Max وغيرها |

| تحميل التورنت | مدعوم: كل خوادمه تدعم تحميل التورنت |

| خدمة العملاء | استجابة سريعة عبر الدردشة النصية وتذاكر البريد الإلكتروني والاستمارة عبر الإنترنت |

| عدد الأجهزة المسموح بتوصيلها | 10 |

| ضمان استرداد المال | 30 يومًا |

| عيوب بسيطة | ✘ الدردشة النصية ليست متاحة على مدار الساعة ✘ لا يعمل في الصين ✘ ضمان استرداد الأموال لا يرُدّ المبلغ كاملًا |

| أفضل سعر | $4.99ات في الشهر (مدة الاشتراك: 2 عام) |

يومًا. وقد طلبتُ استرداد ثمن اشتراكي عبر الدردشة النصية المتاحة على مدار الساعة طوال أيام الأسبوع، واسترجعتُ المبلغ كاملًا في 7 أيام. بفضل ما يوفره من اتصالات بخوادم مُجهَّزة وبنية تحتية مُطوَّرة. وينفرد Proton VPN بقدرته على توفير الاتصال بشبكة Tor من دون الحاجة إلى تحميل متصفح Tor، فتكون هويتك مخفية بفضل سرِّية Tor بالإضافة إلى تشفير الـ VPN. ووجدت أن استخدام Proton VPN مع Tor لم يبطئ سرعاتي بالقدر الذي تتباطأ به عند استخدام Tor بمفرده.

وإلى جانب Tor، يوفر Proton VPN خوادم Secure Core التي تشبه ميزة تعدد القفزات (Multi-Hop)، فتُمرِّر اتصالك عبر خادمين، والخادم الأول في بلد صديق للخصوصية مثل سويسرا، ما يضمن خصوصية بياناتك حتى إذا اخُترِق الخادم الثاني. ورغم أن هذا أبطأ سرعاتي بنسبة كبيرة (95% تقريبًا)، فهذه الخوادم مثالية إذا كنت تريد خصوصية صارمة.

وعند استخدام خوادم Proton VPN العادية، وفَّرت لي سرعات كافية لممارسة الأنشطة بلا تأخير. فلم تنخفض سرعاتي بأكثر من 40% حتى عند الاتصال بخوادم بعيدة، وظللت قادرًا على مشاهدة مسلسلاتي المفضلة بلا مشكلات، إذ يعتمد Proton VPN على شبكة خوادم تصل سرعاتها إلى 10 جيجابت في الثانية ليُبقي السرعات مرتفعة قدر الإمكان.

نجح Proton VPN في فك حجب خدمات المشاهدة التالية:

| نتفليكس | ديزني بلس | Hulu | أمازون برايم فيديو |

| BBC iPlayer | ESPN | Max | …وغيرها! |

كما يدعم Proton VPN مشاركة الملفات بتقنية P2P عبر خوادم مُجهَّزة متعددة، وقد اختبرتها عبر تحميل ملف حجمه 2 جيجابايت، فتمَّ التحميل في أقل من 5 دقائق. ومع ذلك، لا يوفر Proton VPN ميزة توجيه المنافذ (Port Forwarding)، لذا قد تلاحظ أن رفع الملفات أبطأ.

للحفاظ على أمنك، يوفر Proton VPN الميزات التالية:

- تشفير AES-256-bit لجميع الاتصالات

- مفتاح إيقاف تلقائي يُبقي نشاطك على الإنترنت مجهول الهوية طوال الوقت

- خوادم Secure Core التي تُمرِّر بياناتك عبر خادمين لزيادة الأمان وإخفاء الهوية

- سياسة صارمة لعدم الاحتفاظ بالسجلات خضعت لتدقيق مستقل

- مقره الرئيسي في سويسرا، خارج تحالفات العيون

يدعم العديد من بروتوكولات الاتصال: ومنها WireGuard وOpenVPN وIKEv2/IPSec (غير متوفر على أجهزة ويندوز). وقد اخترت بروتوكول WireGuard لأتمتع بسرعات عالية واتصالات جديرة بالثقة.

لسوء الحظ، لا يوفر Proton VPN خدمة العملاء عبر الدردشة النصية على مدار الساعة، وهذا مُحبِط إذا كان لديك استفسار عاجل. ومع ذلك، فهو يستقبل تذاكر البريد الإلكتروني على مدار الساعة طوال أيام الأسبوع، وكانت الردود أسرع مما توقعت، إذ تلقيت ردودًا على رسائلي الإلكترونية في أقل من 24 ساعة.

إذا أردت تجربة Proton VPN بنفسك، فأسعار الاشتراكات تبدأ من $4.99ات في الشهر (مدة الاشتراك: 2 عام). كما يتيح Proton VPN باقة مجانية، ورغم أنها محدودة للغاية، فهي طريقة مناسبة لتجربة الخدمة أولًا. ورغم أن البرنامج يوفر ضمان استرداد الأموال لمدة 30 يومًا، فلن يرُدّ ثمن اشتراكك كاملًا بالضرورة، بل سيرُدّ ثمن المدة المتبقية من اشتراكك.

اطَّلع على مراجعة Proton VPN المتعمقة لمزيد من التفاصيل عن خوادمه وسرعاته وأمانه وغيرها من المعلومات.

10. VyprVPN – برنامج VPN لديه سياسة مُجربة تمنع تسجيل بيانات المستخدمين ويلتزم بأعلى معايير الخصوصية

نظرة سريعة: نتائج VyprVPN

| السرعة | متوسطة – سرعات منخفضة عند الاتصال بخوادم بعيدة |

| الأمن | متقدم – تشفير AES-256-bit ومفتاح للإيقاف التلقائي وحماية من التسريب |

| الخصوصية | مشددة – يقع مقره في سويسرا (خارج حدود اتحاد العيون الخمسة والتسعة والأربعة عشر)، وينتهج سياسة مجربة تمنع تسجيل بيانات المستخدمين |

| يوفر تطبيقات أصلية لأنظمة | كل الأجهزة الرئيسية – أندرويد وآيفون وويندوز وماك وBlackphone وAndroid TV وAmazon Fire TV وAmazon Fire Stick |

| ثبتت قدرته على تخطي حجب | أغلب منصات البث الكبرى مثل نتفليكس وديزني بلس وHulu وAmazon Prime Video وBBC iPlayer و Max وغيرها |

| تحميل التورنت | مدعوم – كل الخوادم تدعم أنشطة التورنت |

| خدمة العملاء | استجابة سريعة على مدار الساعة طوال أيام الأسبوع من خلال المحادثات النصية المباشرة والبريد الإلكتروني |

| أقصى عدد من الأجهزة يمكن تشغيله عليها في الوقت نفسه | 10 |

| ضمان استرداد المال | لمدة 30 يومًا |

| السلبيات البسيطة | ✘ ليس لديه تطبيق أصلي لنظام تشغيل لينكس ✘ لا يقبل الدفع بالعملات الإلكترونية ✘ نسخته على نظام تشغيل iOS وأجهزة الراوتر وAmazon Fire Stick وAmazon Fire TV وأجهزة التليفزيون الذكية لا تحتوي على مفتاح إيقاف تلقائي |

| أفضل سعر | $3.00 (مدة الاشتراك: 2 عام) |

VyprVPN ليس الأسرع من بين برامج VPN التي اختبرتُها، لكنه يحافظ على أمن وخصوصية بياناتك. فقد ثبت التزامه بسياسة تمنع الاحتفاظ بسجلات بيانات المستخدمين، وكل خوادمه محمية بتشفير بدرجة عسكرية، مما يجعل VyprVPN خيارًا آمنًا للتصفح وأنشطة التورنت (حيث إن كل خوادمه مزودة بتقنية P2P) وتخطي حجب مواقع البث من خارج البلاد.

أبرز ميزاته بروتوكول 256-bit Chameleon الذي يمتلكه، والمُصمَّم لتخطي الرقابة وجدران الحماية. عندما جربتُ الاتصال بالشبكة باستخدام بروتوكول Chameleon، استطعتُ تخطي حجب مواقع في الولايات المتحدة مثل نتفليكس وديزني بلس وHulu وAmazon Prime Video. وقد سرَّتني بالأخص كفاءته في تشغيل نتفليكس، والذي يُعرف بأن لديه أصعب قيود يمكن لأي برنامج VPN أن يحاول تجاوزها، فاستطعتُ مشاهدة مسلسل Stranger Things بجودة HD بعد تحميل لم يستغرق أكثر من 5 ثوانٍ.

حين أجريتُ اختبارات السرعة باستخدام Ookla، وجدتُ أن سرعات اتصالي تنخفض بدرجة كبيرة عند الاتصال بخوادم بعيدة في الولايات المتحدة (تبعد نحو 6000 كيلومتر)، إذ كانت السرعة عند الاتصال بخادم داخل المملكة المتحدة نحو 43.11 ميجابت في الثانية، فانخفضت عند الاتصال بخوادم الولايات المتحدة إلى 17 ميجابت في الثانية، أي بنسبة 60%. ورغم أن هذه لم تكن مشكلةً بالنسبة إليَّ لأن سرعات اتصالي الأصلية عالية جدًا، فقد لا يكون VyprVPN أفضل خيار إذا كنتَ في بلد يعمل فيها الإنترنت الثابت بسرعات متوسطة أو منخفضة.

أما إذا كانت الخصوصية تهمك أكثر من السرعة، فلك أن تطمئن لأن VyprVPN يلتزم بسياسة صارمة ضد تسجيل بيانات المستخدمين، وقد ثبتت سلامة سياسة الخصوصية التي يعمل بها، إذ أجرت شركة Leviathan Security للأمن الإلكتروني اختبارًا مستقلًا، فأكدت أنه لا يسجل أو يتتبع أي بيانات محددة لهوية المستخدمين. وإلى جانب ExpressVPN، كانت VyprVPN من الخدمات القليلة التي استجابت إلى استطلاع مركز الديمقراطية والتكنولوجيا حول النماذج التجارية لشركات الـ VPN وممارسات الخصوصية التي تحرص عليها، وأنا أحترم هذه الدرجة العالية من الشفافية والوضوح مع الناس، فهي صفة نادرة في هذا المجال.

ورغم أنني أرى أن ExpressVPN خيار أفضل من ناحية الأداء عمومًا، فإن VyprVPN يحميك على الإنترنت مقابل سعر أقل بكثير: $3.00 شهريًا، بل ويمكنك توفير نسبة من ثمن الاشتراك باستخدام التخفيضات المخبأة! وكل اشتراك معه ضمان لاسترداد المال حتى 30 يومًا من تاريخ الشراء، لتستطيع تجربة VyprVPN بنفسك دون مخاطرة.

لمعرفة المزيد عن VyprVPN، اقرأ مراجعته الكاملة والنتائج التفصيلية للاختبارات التي أجريناها على السرعة والخوادم وتجربة المستخدم وغيرها.

11. Ivacy VPN: أمان قوي، مع تفاوت في السرعات والقدرة على تشغيل خدمات المشاهدة

نظرة سريعة: نتائج Ivacy

| السرعة | متفاوتة: الخوادم المحلية سريعة، أما الخوادم البعيدة فأبطأ وسرعات التحميل من خلالها أقل |

| الأمان | مُتقدِّم: تشفير AES-256-bit، ومفتاح إيقاف تلقائي، وحماية من التسرُّب |

| الخوادم | شبكة متوسطة: تضم أكثر من 5700 خادم في 56 بلد |

| الخصوصية | صارمة: مقر الشركة في سنغافورة (خارج تحالفات العيون الخمس والتسع والأربع عشرة)، مع سياسة لعدم الاحتفاظ بالسجلات |

| التطبيقات الأصلية: | لجميع الأجهزة الشائعة: أندرويد وآيفون وويندوز وMac ولينكس وأجهزة الراوتر |

| ثبتت قدرته على فك حجب: | معظم منصات المشاهدة الشائعة: نتفليكس وديزني بلس وHulu وأمازون برايم فيديو و Max وغيرها |

| تحميل التورنت | مدعوم: يدعم التورنت عبر جميع الخوادم |

| خدمة العملاء | استجابة سريعة على مدار الساعة عبر الدردشة النصية والبريد الإلكتروني |

| عدد الأجهزة المسموح بتوصيلها | 10 |

| ضمان استرداد المال | 30 يومًا |

| عيوب بسيطة | ✘ لا يوفر مفتاح إيقاف تلقائي لنظام iOS أو Mac ✘ لم تخضع ممارسات الخصوصية التي يتبعها لتدقيق مستقل ✘ من المحتمل أن سنغافورة متعاونة مع بلدان تحالفات العيون |

| أفضل سعر | $1.17دولار في الشهر (مدة الاشتراك: 5 عام) |

يوفر Ivacy VPN أمانًا رفيع المستوى يحمي بياناتك بفعالية، وجميع خوادمه مزودة بالميزات المعيارية التالية:

- تشفير AES-256-bit

- حماية كاملة من التسرُّب للحفاظ على أمنك على الإنترنت وعلى بياناتك الشخصية

- مفتاح إيقاف تلقائي (غير متوفر على نظامَي Mac وiOS)

- سياسة عدم الاحتفاظ بالسجلات تنطبق على جميع بيانات المستخدم

يتميز Ivacy VPN أيضًا بميزة الانقسام النفقي المفيدة التي ضبطتها لتعمل مع المتصفح، فسمحت لي بإجراء المعاملات البنكية عبر الإنترنت بأمان باستخدام الـ VPN بينما أشاهد الأفلام أو المسلسلات عبر حساب نتفليكس المحلي.

كذلك أعجبتني ميزة التحميل الآمن (Secure Download) التي يوفرها Ivacy VPN، والتي تحجب تحميل الملفات التي تحتوي على برمجيات خبيثة أو غيرها من التهديدات، وهي ميزة ينفرد بها Ivacy VPN وتعمل بكفاءة: إذ حاولت تحميل ملفات ضارة، فحظرها Ivacy VPN جميعًا. وكانت ميزة التحميل الآمن مفيدة على وجه الخصوص في أثناء استخدام التورنت، إذ يدعم Ivacy VPN تحميل التورنت عبر كل الخوادم.

يوفر Ivacy VPN بروتوكولات متعددة: منها WireGuard وOpenVPN وL2TP/IPSec وIKEv2. وقد استخدمت بروتوكول WireGuard، فوفَّر لي الاتصالات الأسرع والأكثر كفاءة.

وعند اختبار سرعات Ivacy VPN، كانت سرعات التحميل عالية بدرجة معقولة، لكن سرعات الرفع كانت منخفضة جدًا في كثير من الأحيان، ما جعل من الصعب مشاركة الملفات بتقنية P2P وإجراء مكالمات الفيديو وممارسة الألعاب عبر الإنترنت من دون تقطيع.

كذلك واجهت مشكلات في إجراء اتصالات موثوقة بخدمات المشاهدة باستخدام Ivacy VPN، إذ احتجت إلى عدة محاولات لأستطيع الوصول إلى حساباتي على خدمات المشاهدة حتى عندما استعنت بالخوادم المُجهَّزة. ومع ذلك، عندما نجحت في إجراء الاتصال، كنت قادرًا على المشاهدة بأقل قدر ممكن من التحميل المؤقت وبجودة UDH. يعمل Ivacy VPN على:

| نتفليكس | ديزني بلس | أمازون برايم فيديو |

| Hulu | Max | …وغيرها! |

يتوافق Ivacy VPN مع نطاق واسع من الأجهزة والأنظمة، فيمكنك تحميله على الأجهزة الأكثر شيوعًا. ومع ذلك، تغيب ميزات رئيسية عن تطبيقات Ivacy VPN لنظامَي iOS وMac: مثل الانقسام النفقي ومفتاح الإيقاف التلقائي. وأودّ أن تُضاف هاتان الميزتان لتحسين أمن البيانات.

إذا أردت تجربة Ivacy VPN بنفسك، فأسعار باقاته تبدأ من $1.17 في الشهر (مدة الاشتراك: 5 عام). ولك أن تختبر الخدمة بأمان لأن Ivacy VPN يوفر ضمان استرداد المال لمدة 30 يومًا. ومع ذلك، لا يحق لك طلب استرداد المال إذا دفعت بعملة رقمية.

بإمكانك قراءة مراجعة Ivacy VPN الكاملة من هنا لتتعرف على الخوادم والسرعات وخدمة العملاء وغيرها من تفاصيل البرنامج.

مقارنة سريعة: ما هو أفضل برنامج VPN في 2024؟

| ExpressVPN | CyberGhost | PIA | NordVPN | Surfshark | |

| السرعة | ممتازان | جيدة | جيدة | جيدة | جيدة |

| الأمان والخصوصية | ممتازان | ممتازان | ممتازان | جيدة | جيدة |

| أفضل سعر (شهريًا) |

$6.67 | $2.03 | $2.03 | $2.00 | $2.75 |

| الخوادم | أكثر من 3000 خادم في 105 بلد | أكثر من 11.780 خادم في 100 بلد | أكثر من 35000 خادم في 91 بلد | أكثر من 6.320 خادم في 110 بلد | أكثر من 3200 خادم في 100 بلد |

| دعم تحميل التورنت | ✔ | ✔ | ✔ | ✔ | ✔ |

| الانقسام النفقي | ✔ | ✔ | ✔ | ✔ | ✔ |

لماذا تحتاج إلى برنامج VPN

باتت حماية نفسك على الإنترنت أهم من أيّ وقت مضى، إذ تظهر تهديدات جديدة كل يوم. وعندما تتصل بالإنترنت من دون VPN، فإنك تُعرِّض بياناتك الشخصية لخطر أن يتجسس عليها القراصنة ومُتتبِّعو الإعلانات وحتى الوكالات الحكومية ومزود خدمة الإنترنت.

وباستخدام برنامج VPN، يمكنك الحد من هذه المخاطر التي تحيط بأمن بياناتك عن طريق تشفير اتصالك وإخفاء عنوان IP الخاص بك، وهذا يضمن منع أيّ شخص يتجسس على اتصالك من رؤية نشاطك عبر الإنترنت أو مكان جهازك، ممَّا يحمي خصوصيتك.

يساعدك الاتصال بالـ VPN على:

- تأمين بياناتك الشخصية: التشفير عالي المستوى يمنع الآخرين من رؤية نشاطك عبر الإنترنت وعنوان IP الخاص بك وغيرهما من المعلومات التي يمكن استخدامها لاختراق اتصالك أو استغلاله أو تقييده. وهذا مهم خصوصًا عند استخدام شبكة واي فاي عامة، فمن الشائع أن تتعرَّض تلك الشبكات لاستهداف القراصنة والبرمجيات الخبيثة.

- إخفاء هويتك في أثناء الاتصال بالإنترنت: اتصال الـ VPN يخفي عنوان IP الخاص بك، فيجعل من الصعب للغاية تتبُّع موقعك الحقيقي أو إثبات هويتك، وهذا يساعد في حمايتك من هجمات الإنترنت (مثل هجمات DDoS) وتجنُّب حجب المحتوى على أساس الموقع الجغرافي.

- الوصول إلى الإنترنت بحُرِّية: بفضل إخفاء عنوان IP والاتصال بخوادم تقع في أماكن أخرى، يمكنك اجتياز قيود المحتوى التي تفرضها الحكومة أو تفرضها خدمات معينة مثل نتفليكس. ويمكنك الوصول إلى حساباتك على الإنترنت وإلى خدمات المشاهدة من أيّ مكان، وهذا مفيد عند السفر.

- تحميل ملفات التورنت بأمان: مشاركة الملفات بتقنية P2P تُعرِّض بياناتك للخطر، إذ يقدر المستخدمون الآخرون على رؤية عنوان IP الخاص بك بينما تمارس أنشطة التورنت. لذا فخوادم الـ VPN المُجهِّزة للتورنت لا تكتفي بتأمين معلوماتك، بل وتوفر لك أيضًا سرعات تحميل عالية لإتمام تحميل التورنت بسرعة أكبر.

- تجنُّب قيود مزود خدمة الإنترنت: مزودك بخدمة الإنترنت قادر على خنق اتصالك لأسباب مختلفة: منها أنك تستخدم نطاق سرعة كبيرًا (عند المشاهدة أو تحميل التورنت أو اللعب عبر الإنترنت مثلًا). ونظرًا لأن الـ VPN يُخفي نشاطك عبر الإنترنت، فسيعجز مزود خدمة الإنترنت عن رؤية ما تفعله، ولن يقدر على خنق اتصالك.

من المهم أن تلاحظ أنه في حين أن خدمة مثل ExpressVPN توفر مستوى عاليًا جدًا من الأمان والخصوصية، فهذا الحل ليس مضمونًا؛ لأن العديد من برامج الـ VPN لا تحميك من هجمات البرمجيات الخبيثة، ولا تحجب الإعلانات المنبثقة المتطفلة، ولا تخزن كلمات مرورك بأمان، ولا تخفي هويتك إخفاءً تامًا عبر الإنترنت. وأفضل وسيلة تحميك من التهديدات هي أن تتوخى الحذر في أثناء اتصالك بالإنترنت وتحرص دائمًا على الاتصال ببرنامج VPN يوفر لك طبقة حماية إضافية.

كيف تختار أفضل VPN يناسبك

فيما يلي بعض النقاط التي تجدر مراعاتها عند اختيار أفضل VPN مناسب لاحتياجاتك:

- أمان شامل: اختر برنامج VPN يستعين بتشفير AES-256 bit ويوفر حماية شاملة من تسريبات WebRTC وIPv4 وIPv6 وDNS. وبالإضافة إلى ذلك، احرص على أن يكون في الـ VPN مفتاح إيقاف تلقائي تحسُّبًا لانقطاع الاتصال.

- سياسة خصوصية صارمة: ابحث عن VPN يتبع سياسة صارمة تمنع الاحتفاظ بالسجلات ولا تحتفظ ببيانات اتصالك. والخيار المثالي هو VPN خضع لتدقيق خارجي مستقل ويستعين بخوادم تعتمد على ذاكرة RAM المؤقتة.

- شبكة خوادم عالمية: كثرة الخوادم المتاحة تقلل احتمال ازدحام الخوادم بالمستخدمين وتزيد السرعات وتخفض زمن الاتصال. وبالإضافة إلى ذلك، فانتشار شبكة الخوادم على نطاق عالمي يضمن لك أن تجد خوادم قريبة تتصل بها أينما كنت.

- سرعة الاتصالات: اختر برنامج VPN يحد من تراجع السرعة كي لا تواجه تأخيرًا أو تحميلًا مؤقتًا عند التصفح أو المشاهدة أو تحميل التورنت أو ممارسة الألعاب أو ممارسة الخدمات البنكية عبر الإنترنت أو غيرها من الأنشطة.

- خوادم مُجهَّزة: إذا أردتَ VPN تستخدمه في المشاهدة المباشرة عبر الإنترنت أو تحميل التورنت أو ممارسة الألعاب، فاختر برنامجًا يوفر خوادم مُخصَّصة لتلك الأنشطة. فبعض برامج الـ VPN توفر خوادم تعتيم لإخفاء بيانات اتصالك بالـ VPN كي تتجنب أن ينكشف اتصالك عبر خادم وكيل.

- التوافق مع الأجهزة: استعن ببرنامج VPN يوفر تطبيقات أصلية لأجهزتك. فأغلب برامج الـ VPN توفر تطبيقات للأجهزة الشائعة: مثل ويندوز وMac وiOS وأندرويد، وهي متوافقة مع أجهزة التلفزيون الذكية وأجهزة الألعاب وأجهزة الراوتر وغيرها.

- خدمة عملاء رفيعة المستوى: ينبغي لبرنامج الـ VPN الذي تختاره أن يوفر خدمة العملاء على مدار الساعة طوال الأسبوع ليجيب عن الأسئلة ويحل المشكلات العاجلة، أو على الأقل يوفر خيار تذاكر البريد الإلكتروني (ويردّ عليها بسرعة)، وينشر على موقع المساعدة الخاص به قائمة أسئلة شائعة متعمقة، وخطوات لاستكشاف الأخطاء وإصلاحها، وإرشادات لإعداد تطبيقاته.

- ضمان استرداد المال: أغلب برامج الـ VPN المميزة تأتي مزودة بضمان استرداد المال لتتيح لك اختبار الخدمة من دون مجازفة. وبالتالي تتأكد من اختيار الـ VPN الأنسب لاحتياجاتك، وإذا غيرت رأيك فيمكنك بسهولة استرداد ثمن اشتراكك كاملًا.

كيف أستخدم برنامج VPN؟

يمكنك استخدام برامج الـ VPN بسهولة: بعد اختيار البرنامج الذي يناسبك، لا يتبقى سوى الاشتراك وتحميل البرنامج على جهازك.

- احصل على برنامج VPN. ExpressVPN هو أفضل برنامج VPN في 2024، فهو يقدم سرعات ممتازة وميزات أمنية متطورة.

- اتصل بالشبكة عن طريق أحد خوادم البرنامج.

- استمتع بتصفح الإنترنت! الآن تستمتع بالأمان والخصوصية التامة على الإنترنت.

اختيار أفضل برنامج VPN: معايير ترتيبي لبرامج الـ VPN والمقارنة بينها

1. قوة نظام الأمان وميزات الخصوصية

كل برامج VPN المذكورة في هذه القائمة تقدم تشفيرًا بدرجة عسكرية وحماية من التسريب، مما يضمن أمن نشاطك على الإنترنت ويمنع انكشاف عنوان IP الحقيقي لجهازك. وقد اطلعتُ أيضًا على بيان خصوصية كلٍّ من هذه البرامج لأتأكد من أنها تتبع سياسة صارمة تمنع تسجيل بيانات المستخدمين، مما يمنع أي أطراف خارجية (بل ومقدم خدمة الـ VPN نفسه) من تتبع أو جمع بياناتك الشخصية. بعض برنامج الـ VPN مدفوعة الاشتراك تقدم ميزات إضافية مثل مفتاح الإيقاف التلقائي (kill switch)، والذي يقطع اتصالك بالإنترنت فورًا إذا اضطرب اتصالك بخادم الـ VPN أو في أثناء انتقالك من خادم إلى آخر.

2. شبكة عالمية من الخوادم عالية السرعة

إذا امتلك برنامج VPN عددًا كبيرًا من الخوادم حول العالم، فإن ذلك يعني أن الخوادم ستكون أقل ازدحامًا وستعمل بنسبة إشغال أقل، وهذا سيتيح لك الاتصال بالخوادم بسرعة وأن تتمتع بسرعات عالية دون التزاحم عليها مع مئات المستخدمين الآخرين. ولهذا السبب فقد أخذتُ بعين الاعتبار حجم شبكة خوادم كل برنامج VPN.

كذلك حرصتُ على أن تكون لبرامج الـ VPN المذكورة خوادم في مناطق متعددة حول العالم، لأن ذلك يزيد من احتمال توفر الخوادم بالقرب من موقعك الفعلي، ومن المعروف أن قرب جهازك من خادم الـ VPN من العوامل التي تضمن لك الحصول على سرعة اتصال عالية، وتكون لهذا الاعتبار أهمية مضاعفة إذا كنت تستمتع بالأنشطة التي تستهلك قدرًا كبيرًا من بيانات التحميل، مثل أنشطة التورنت، وتشغيل خدمات البث بجودة HD، وممارسة الألعاب على الإنترنت.

3. خوادم عالية السرعة بزمن استجابة سريع

أفضل برامج الـ VPN توفر سرعات اتصال عالية جديرة بالثقة عبر شبكتها بأكملها، مع زمن استجابة اتصال منخفض (أو ما يُعرف بمعدل البنج “Ping”) لضمان استجابة الخوادم سريعًا. وعلى كل VPN، نُجري عدة اختبارات سرعة عبر خوادم مختلفة باستخدام Ookla، ثم نحدد متوسط السرعة بناءً على النتائج ونُجري مقارنةً بين السرعة المعتادة والسرعة في أثناء الاتصال بالـ VPN.

والسيناريو المثالي هو ألّا تنخفض سرعتك عبر اتصال الـ VPN المشفر إلا بأقل قدر ممكن. ويُفترض أن تكون سرعات اتصالك عبر الخوادم القريبة مشابهةً جدًا لسرعة اتصالك المعتادة (بتباطؤ لا يزيد على 20%)، أمّا التباطؤ عند الاتصال بالخوادم البعيدة فيُفترض ألّا يزيد على 50%. ومعدل البنج (أو زمن استجابة الاتصال) الذي يقل عن 100 ملي ثانية يُعد مثاليًا، أمّا زيادته على 100 ملي ثانية فقد تتسبب في تأخير ملحوظ.

4. تخطي حجب خدمات البث مثل نتفليكس وديزني بلس وغيرها

تحققتُ من قدرة كل برنامج VPN على تخطي حجب نتفليكس الولايات المتحدة (وهي مهمة من أصعب ما يكون) ومن قدرة كلٍّ من هذه البرامج على إتاحة تشغيل البث بجودة HD. فإذا كان برنامج الـ VPN قادرًا على تخطي حجب نتفليكس، فإن ذلك يعني أنه لن يجد صعوبة في تخطي حجب خدمات البث الأخرى مثل ديزني بلس وHulu وAmazon Prime Video وBBC iPlayer و Max وESPN+ وغيرها.

5. دعم أنشطة التورنت ومشاركة الملفات بتقنية P2P

حرصتُ على التأكد من أن كل برامج الـ VPN المذكورة في هذه القائمة تدعم أنشطة التورنت وتقدم سعة تحميل غير محدودة، ليتسنى لك تحميل ورفع الملفات دون قيود. كما بحثت عن الميزات التي تساعد على تسهيل أنشطة التورنت، مثل وجود خوادم مجهزة بتقنية P2P، وبروكسي SOCKS5 الذي يقدم سرعات تحميل أعلى، وأدوات الحماية من الملفات الضارة.

6. إمكانية التشغيل على كل الأجهزة وأنظمة التشغيل الرئيسية

قد تفضل أن تتصل بالإنترنت من خلال عدة أجهزة في الوقت نفسه، وأنا شخصيًا أفعل ذلك، ولهذا تأكدتُ من أن كل برنامج VPN مذكور في هذه القائمة متوافق مع أشهر الأجهزة وأنظمة التشغيل، لا سيما أندرويد وآيفون وويندوز وماك وآيباد ولينكس وAmazon Fire TV وAmazon Fire Stick وAndroid TV وRoku وChromecast وأجهزة التليفزيون الذكية وأجهزة الألعاب وأجهزة الراوتر.

7. توفُّر خيارات الدفع وخدمة العملاء

أفضل برامج الـ VPN تقدم خيارات دفع آمنة متعددة لتسهيل عملية اشتراكك. ففي معظم تلك البرامج ستجد طرق دفع معتادة مثل PayPal وبطاقات الخصم أو الائتمان، بينما يوفر بعضها أيضًا طرقًا للدفع بهوية مجهولة عن طريق العملات الرقمية.

وينبغي أن تكون الأسعار تنافسية، لذا فقد رتّبتُ كل برنامج VPN بناءً على سعره مقابل ما يقدّمه. فبعض البرامج أعلى في التكلفة لكنها توفر مزيدًا من ميزات الأمان والخصوصية، وغالبًا ما تُنشَر لها خصومات وأكواد خصم لتُتاح بسعر أفضل. أمّا برامج الـ VPN منخفضة التكلفة فأعداد خوادمها أقل وميزاتها أقل، لكنها تتبع سياسات قوية للتشفير ومنع الاحتفاظ بالسجلات.

يجب أن يوفر الـ VPN خدمة عملاء رفيعة المستوى، وفي الحالة المثالية يوفر خيار الدردشة النصية على مدار الساعة طوال الأسبوع للرد على أيّ أسئلة أو مشكلات عاجلة. ومن العناصر الضرورية أيضًا في خدمة العملاء أن تتيح خيار تذاكر البريد الإلكتروني للرد على الاستفسارات الأقل إلحاحًا (ولكن باستجابة سريعة)، إلى جانب أن تُنشَر على موقع خدمة عملاء الـ VPN قائمة متعمقة بالأسئلة الشائعة، وإرشادات للإعداد واستكشاف الأخطاء وإصلاحها.

الأسئلة الشائعة حول برامج VPN

ما أفضل VPN لمشاهدة نتفليكس؟

اختبرتُ كل برامج الـ VPN المذكورة في هذه القائمة مع نتفليكس، وجميعها قادر على تشغيل المنصة. ومع ذلك، فأفضل خيار لمشاهدة نتفليكس عمومًا هو ExpressVPN. فبفضل خوادم التعتيم، برنامج ExpressVPN قادر على تشغيل أكثر من 10 مكتبات لنتفليكس في جميع أنحاء العالم عن طريق تجنُّب تقنيات نتفليكس المُخصَّصة لكشف الخوادم الوكيلة. لأن نتفليكس إذا رأت أنك تستخدم VPN، فلن تعرض لك إلا محتوى أعمال نتفليكس الأصلية.

وبالإضافة إلى ذلك، فسرعات ExpressVPN العالية واتصالاته الجديرة بالثقة تضمن لك القدرة على مشاهدة المحتوى الذي تفضله بدقة UHD، حتى عند السفر إلى بلدان بعيدة.

? هل برامج VPN آمنة لأنشطة التورنت؟

بالتأكيد! الاعتماد على شبكة VPN ذات جودة عالية يضمن أن تظل معلوماتك الشخصية آمنة أثناء تنزيل الملفات عبر التورنت.

بدون VPN، يكون عنوان IP الخاص بك وأنشطتك على الإنترنت معرضين للتعرض لأطراف غير مصرح بها، مثل موفر خدمة الإنترنت (ISP)، السلطات القانونية، ومستخدمي التورنت الآخرين. هؤلاء يمكنهم تحديد موقعك ومراقبة أنشطتك، مما قد يؤدي إلى هجمات DDoS أو مشكلات قانونية إذا قمت بتنزيل محتوى محمي بحقوق الطبع والنشر بطريق الخطأ. في بعض الحالات، قد يحد موفر خدمة الإنترنت من سرعة الإنترنت الخاصة بك إذا قمت بتنزيل العديد من الملفات الكبيرة في فترة زمنية قصيرة.

من خلال استخدام VPN، يمكنك إخفاء عنوان IP الخاص بك وتشفير حركة الإنترنت الخاصة بك، مما يتيح لك التورنت بدون أي قلق. في الحقيقة، أنا لا أبدأ التورنت إلا بعد الاتصال بشبكة VPN. ExpressVPN هو الخيار الأول لي للتورنت السريع حيث يدعم مشاركة الملفات الآمنة P2P على جميع خوادمه. CyberGhost أيضا خيار ممتاز مع خوادم P2P المُحسنة التي تخدم أنشطة التورنت المخصصة.

من الجدير بالذكر أن مواقع التورنت غالبًا ما تحتوي على برامج ضارة تتنكر في الإعلانات المنبثقة، والإعلانات، وأزرار التنزيل المزيفة. لتجنب هذه التهديدات، من ال

ما أفضل VPN للألعاب؟

برنامج ExpressVPN هو أفضل VPN للألعاب. فخلال الاختبارات، استطعتُ ممارسة ألعاب سريعة الوتيرة مثل Call of Duty: Warzone من دون تأخير أو انقطاعات، وبمعدل بنج منخفض جدًا وصل إلى 12 ملي ثانية. ومعدل البنج هو الوقت الذي يستغرقه وصول إشارة التحكم إلى خادم اللعبة ثم عودتها إليك: فكلما انخفض الرقم، كان أفضل، لكنه ما دام أقل من 100 ملي ثانية فهو مناسب للّعب على الإنترنت.

من المهم أن تتذكر أنك إن استخدمت الـ VPN لتنال أفضليةً داخل لعبة أو تصل إلى محتوى مُقيَّد جغرافيًا، فقد يتعارض ذلك مع شروط اللعبة وأحكامها. فاحرص على الإلمام بالقواعد قبل استخدام الـ VPN، إذ قد تتعرّض للحظر مؤقتًا أو نهائيًا.

ما أفضل VPN للخصوصية؟

برنامج ExpressVPN هو أفضل VPN للخصوصية، إذ يقع مقر الشركة في جُزُر العذراء البريطانية، وهي دولة لا تفرض قوانين تُلزم الشركات بالاحتفاظ بالبيانات، ما يجعلها صديقة للخصوصية للغاية. كما أن جُزُر العذراء البريطانية تقع خارج نطاق أيٍّ من دول تحالف العيون، وهذا تدبير إضافي للحماية.

إن ExpressVPN من برامج الـ VPN القليلة التي خضعت لتدقيق مستقل أثبت فعالية سياسة الخصوصية التي تمنع الاحتفاظ بالسجلات وأكَّد الثقة بالبنية التحتية للخوادم. ومن المواقف الحاسمة في إثبات كفاءة ExpressVPN أنه اجتاز اختبارًا واقعيًا عندما صادرت السلطات التركية خوادمه في إطار تحقيق جنائي مع أحد المستخدمين، لكن السلطات لم تجد أيّة بيانات لأن خوادم ExpressVPN غير قادرة عمليًا على تخزين معلومات المستخدمين.

ما أسرع VPN؟

? ما هو أفضل برنامج VPN مجاني؟

أفضل برامج الـ VPN المجانية هي التي تحتوي على ميزات مدفوعة “freemium” مثل Windscribe وTunnelBear، لكن لسوء الحظ، حتى أفضل برامج الـ VPN المجانية لها كثير من العيوب. فرغم أن برامج الـ VPN المجانية التي تحتوي على ميزات مدفوعة تقدم خدمة آمنة بكفاءة، فإنك ستضطر إلى تحمُّل السرعات المنخفضة، وقلة عدد الخوادم، ولن يكون بإمكانك تشغيل خدمات البث مثل نتفليكس.

لا يمكنني أن أثق بأي برنامج VPN مجاني ليست لديه عيوب واضحة، فحتى برامج VPN المجانية لا بد من أن تجني الأرباح بطريقةٍ ما لتستمر في العمل، ومن المعروف أن الشركات الأكثر غموضًا تجني الأموال عن طريق بياناتك الخاصة وسجلات تصفحك. بل والأسوأ أن كثيرًا من برامج الـ VPN تحتوي غالبًا على ملفات ضارة تصيب جهازك لتسرق المعلومات الحساسة مثل كلمات المرور وسجلات المعاملات البنكية والصور الخاصة.

انظر إلى Betternet VPN على سبيل المثال: إنه برنامج VPN مجاني شهير تم تحميله أكثر من 10 ملايين مرة، ومع ذلك فمن المعروف في المجال أن Betternet VPN واحد من أكثر برامج الـ VPN حملًا للبرمجيات الضارة، وأنه يثبت برامج تتبع على أجهزة المستخدمين. وهذا الإضرار بأمن وخصوصية المستخدمين يتعارض مع الغرض من استخدام برامج الـ VPN أصلًا!

إذا كنت تحتاج إلى برنامج VPN لتستخدمه لمدة قصيرة، فإن أفضل خيار مجاني يمكنك الحصول عليه هو في الحقيقة برنامج VPN مدفوع الاشتراك يسمح بفترة تجريبية مع ضمان لاسترداد المال. فعلى سبيل المثال، يمكنك استخدام CyberGhost مجانًا لمدة 45 يومًا مع ضمان استرداد المال إذا ألغيت الاشتراك قبل انقضاء المدة التجريبية. فبإمكانك فور قضاء غرضك من الخدمة أن تتواصل مع فريق خدمة العملاء لتسترد نقودك كاملةً دون أي مشكلة.

وقد جربت هذا الضمان لاسترداد المال بنفسي، ووجدتُ أنه حقيقي، فقد نجحتُ في استرداد نقودي بسهولة من خلال الحديث مع خدمة العملاء عبر المحادثات النصية المباشرة (وهي متاحة على مدار الساعة طوال أيام الأسبوع)، فبدأوا إجراءات إعادة نقودي على الفور. وأفضل ما في الأمر أن نقودي وصلت في غضون 5 أيام عمل.

? ما هو أفضل برنامج VPN يمكن استخدامه في الصين؟

بناءً على تجارب فعلية أجريناها في الصين، فإن أفضل برنامج VPN يمكن استخدامه هناك هو ExpressVPN. إنه واحد من برامج VPN القليلة القادرة على تخطي جدار الحماية الصيني العظيم والوصول إلى المواقع المحجوبة مثل فيسبوك وجوجل وGmail ويوتيوب وويكيبيديا ونتفليكس وغيرها بسهولة.

لن يكون بمقدور السلطات المحلية مراقبة ما تفعله على الإنترنت، لأن ExpressVPN يستخدم تشفيرًا بدرجة عسكرية لتأمين نشاطك على الإنترنت. وفي حال كان اتصالك بالإنترنت غير مستقر، فإن البرنامج مزود بمفتاح إيقاف تلقائي يضمن عدم تسريب بياناتك على الإنترنت عن طريق الخطأ. والحكومة الصينية معروفة بالرقابة الصارمة التي تفرضها على الإنترنت، لذا فإن هذه الميزات الأمنية لها أهمية كبرى لحماية خصوصيتك في الصين.

لا تنسَ تحميل ExpressVPN على جهازك قبل ذهابك إلى الصين، فبمجرد دخولك البلد، ستجد أنه غير متاح على متجر التطبيقات وأن موقعه الرسمي محجوب. إذا كنت ستذهب إلى الصين في رحلة قصيرة لأسبوعين أو ثلاثة مثلًا، يمكنك الاستفادة من الفترة التجريبية التي يتيحها ExpressVPN لمدة 30 يومًا مع ضمان استرجاع نقودك إذا ألغيتَ الاشتراك قبل انقضاء الأيام الـ 30،.

ما أفضل VPN يوفر عناوين IP مُخصَّصة؟

برنامج CyberGhost هو أفضل VPN يوفر عناوين IP مخصصة، وهي ميزة إضافية مدفوعة قادرة على تقليل الآثار الجانبية لاستخدام عناوين IP المشتركة عبر الـ VPN: مثل “تأثير جار السوء”، وهي الحالة التي تتصل فيها بعنوان IP يشاركك فيه مستخدمون آخرون يسيئون استخدام خدمات مثل محركات البحث، والمؤسسات المالية، ومواقع المشاهدة، وغيرها. فعندما تستخدم أنت عنوان IP نفسه لتصل إلى تلك الخدمات، تجد نفسك محظورًا أو تواجه اختبار CAPTCHA صعبًا. لكن عندما تستخدم عنوان IP مُخصصًا يقتصر عليك وحدك، تنتفي تلك المشكلة.

يتبع CyberGhost أسلوبًا ماهرًا ليتجنب الربط بين هوية المستخدم وبين عنوان IP الثابت الذي يستخدمه، إذ أن آلية الاشتراك هي أنك تشتري رمزًا مميزًا ثم تضعه في حسابك، وبالتالي يمكنك حتى أن تشتري عنوان IP ثابتًا ثم تمنحه لصديق أو فرد من عائلتك. أما الجانب السلبي فهو أنك إذا فقدت ذلك الرمز المميز، فستفقد القدرة على استخدام عنوان IP الذي اشتريته.

ما أفضل VPN مزود بخاصية توجيه المنافذ؟

أفضل VPN مزود بخاصية توجيه المنافذ هو Private Internet Access، فيمكنك تشغيل هذه الميزة بسهولة من إعدادات البرنامج. وعند الاتصال بخادم، سيظهر لك منفذ مختار عشوائيًا لتستخدمه.

إذا كنت لا تعرف ما هي خاصية توجيه المنافذ، فإليك لمحة سريعة: أساس عمل خاصية توجيه المنافذ (Port Forwarding) هو أنها تفتح منفذًا عبر جدار حماية NAT على شبكتك المحلية لتسريع اتصالات الشبكة وجعلها شِبه مباشرة. فعادةً ما يخفي جدار حماية NAT عناوين IP للأجهزة المتصلة بجهاز الراوتر، لكن ذلك قد يؤدي إلى مشكلات مثل منع خوادم معينة من الاتصال بجهازك أو إبطاء السرعات عمومًا.

ملاحظة: قد يؤدي توجيه المنافذ إلى جعل شبكتك المحلية عُرضةً للتهديدات، لأن البيانات المنقولة عبر المنفذ الجديد لن تكون تحت حماية الـ VPN.

هل يمنع الـ VPN مزود خدمة الإنترنت من خنق سرعتي؟

برامج الـ VPN المميزة قادرة على المساعدة في منع مزود خدمة الإنترنت من خنق السرعة عن طريق إخفاء نشاطك عبر الإنترنت. فعادةً ما يلجأ مزود خدمة الإنترنت إلى خنق السرعة عندما يكتشف أنك تستهلك نطاق سرعة عاليًا ويريد تنظيم حركة مرور البيانات. لذا فإن برامج الـ VPN عالية المستوى -مثل الخدمات المذكورة في هذا المقال- تُشفِّر نشاطك على الإنترنت. ورغم أن مزودك بخدمة الإنترنت سيعرف أنك متصل بشبكة VPN، فلن يرى ما تفعله ولن يجد سببًا لفرض أي قيود.

قد يستخدم مزودك بخدمة الإنترنت تقنيات مثل “التناظر Peering” ليتجسس على استهلاكك من البيانات وربما يخنق سرعة اتصالك. فمن المعروف أن بعض مزودي خدمة الإنترنت يخنقون سرعات نتفليكس وأمازون برايم ليدفعوك إلى استخدام خدمات مشاهدة أخرى مرتبطة بمزود خدمة الإنترنت. ومن خلال الاتصال عبر خادم VPN، لن يعرف مزود خدمة الإنترنت المواقع التي تزورها ولا الملفات التي تشاركها بتقنية P2P ولا أي نشاط آخر تمارسه، ما قد يساعدك على تجنُّب خنق الاتصال.

ما أفضل VPN لنظامَي أندرويد وiOS؟

برنامج ExpressVPN هو أفضل VPN لأجهزة أندرويد وiOS حتى الآن، فهو يعمل على جميع الهواتف وأجهزة التابلت العاملة بنظام أندرويد، وكذلك أغلب أجهزة آيفون وآيباد.

وبينما لا توفر العديد من برامج الـ VPN سوى بروتوكول IKEv2 للهواتف، فإن ExpressVPN يتيح لك التبديل بين بروتوكولات IKEv2 وLightway UDP وLightway TCP، وهذه المرونة تسمح لك بتحقيق التوازن بين السرعة والأمان وفقًا لاحتياجاتك. كما يمكنك السماح لـ ExpressVPN بتحديد بروتوكول الاتصال المناسب لك تلقائيًا.

كانت سرعات ExpressVPN على أندرويد وiOS فائقة في أثناء الاختبارات التي أجريتها، سواءً كنت أستخدم اتصال واي فاي أم شبكة LTE/4G. فعلى نظام أندرويد، لم يبطئ ExpressVPN سرعتي سوى بنسبة 14% تقريبًا، فظلت مرتفعة بما يكفي للّعب وتحميل التورنت. وعلى آيفون، لم تنخفض السرعة سوى بنسبة 15% تقريبًا، فظللت قادرًا على مشاهدة الأفلام والمسلسلات بجودة HD على نتفليكس وبأقل قدر من التحميل المؤقت.

سواءً كنت تستخدم ExpressVPN على نظام أندرويد أم iOS، فستتمتع بحق الوصول الكامل إلى أكثر من 3000 خادم في 105 بلدًا، كما ستتمتع بتطبيقات أنيقة وبسيطة الاستخدام تمنحك تحكمًا كاملًا في إعدادات الـ VPN ببضع نقرات. ويمكنك تحميل ExpressVPN على أجهزتك المحمولة لتجرِّبه بنفسك بأمان، لأن ExpressVPN مزود بضمان استرداد المال لمدة 30 يومًا. وإن لم تكن راضيًا عن الخدمة، فلك أن تسترد ثمن الاشتراك بسهولة من دون أن تُطرَح عليك أيّة أسئلة.

كيف تعمل برامج VPN؟

كلمة VPN هي اختصار لمصطلح “شبكة افتراضية خاصة”، وبرامج الـ VPN تساعد في تأمين نشاطك على الإنترنت مع إخفاء هويتك. عندما تستخدم برنامج VPN، فإنه يمرر نشاطك على الإنترنت عبر شبكته الآمنة من الخوادم، ويشفر نشاطك بحيث لا يمكن لأحد تعقبك، فلن يكون باستطاعة مقدم خدمة الإنترنت ولا المخادعين ولا الحكومة مراقبة ما تفعله.

كذلك يعطيك برنامج الـ VPN “عنوان بروتوكول إنترنت” جديدًا (IP)، لأن عنوان IP الحقيقي لجهازك يحتوي على معلومات عن موقعك الجغرافي ويسمح للمواقع والخدمات بمعرفة مكانك. لكن إذا استخدمت برنامج VPN، فإنه سيعطيك عنوان IP يعود لموقع الخادم الذي تتصل من خلاله. وبهذه الطريقة، يمكنك استخدام برنامج الـ VPN لتجاوز الرقابة وجدران الحماية والقيود الجغرافية على المحتوى.

على سبيل المثال، أنا الآن في المملكة المتحدة. فإذا أردتُ مشاهدة نتفليكس الولايات المتحدة، كل ما عليَّ هو الاتصال بأحد خوادم برنامج الـ VPN الذي أستخدمه في الولايات المتحدة، وهذا يسمح لي بمشاهدة بث نتفليكس الولايات المتحدة، وليس هذا فحسب، بل ويتيح لي الوصول إلى كل المواقع الأخرى التي تعمل في الولايات المتحدة (مثل Amazon Prime Video وHulu وESPN وغيرها).

كم يبلغ سعر برامج VPN؟ وهل يمكنني الحصول على برنامج VPN جيد بسعر رخيص؟

لست مضطرًا إلى أن تدفع سعرًا باهظًا للحصول على برنامج VPN عالي الكفاءة (خاصةً إذا كان بإمكانك الحصول على قسائم خصم وعروض مخبأة!). فالأسعار تختلف بين مقدمة خدمة وآخر، لكن على أي حال، يمكنك الحصول على أفضل الأسعار إذا اخترت اشتراكًا طويل المدى، فغالبًا ما تكون التكلفة الشهرية بضعة دولارات فقط كل شهر، أي أرخص من كوب قهوة!

ولا تنسَ أن كل برامج VPN المذكورة في هذه القائمة تقدم ضمان استرجاع المال ليتسنى لك تجربتها بنفسك دون أي مخاطرة.

هل سيؤثر برنامج VPN سلبًا على أداء جهازي؟

أي برنامج VPN سيبطئ سرعة جهازك قليلًا (رغم أن بإمكانك أي برنامج VPN سيبطئ سرعة جهازك قليلًا (رغم أن بإمكانك زيادة السرعة بعدة طرق)، وهذا يحدث لأن اتصالك يُعاد توجيهه عبر خادم الـ VPN ويُشفر، فيستغرق مدة أطول في الوصول إلى الموقع المطلوب. وإذا كنت متصلًا بشبكة الـ VPN عبر أكثر من جهاز، فقد يؤثر ذلك أيضًا على سرعتك.

لهذا من المهم أن تستخدم برنامج VPN يتمتع بسرعة عالية بالفعل، ليكون تأثيره على السرعة ضئيلًا. و ExpressVPN هو أسرع برنامج VPN في هذه القائمة، وقد جربتُه فلم يبطئ جهازي بدرجة ملحوظة قط عند التصفح أو مشاهدة البث أو تحميل ملفات التورنت. حتى عندما شغلته على 3 أجهزة (حاسوبي المحمول الذي يعمل بنظام ويندوز، وهاتفي من نوع آيفون إكس إس، وجهاز آيباد)، لم يبطئ السرعة بمقدار يُذكر.

ولاختبار سرعاته على جهازك أنت، يمكنك تجربة ExpressVPN بنفسك مع ضمان استرجاع الأموال إذا ألغيت الاشتراك قبل انقضاء 30 يومًا. فلست مضطرًا إلى المخاطرة؛ فإذا وجدتَ أن ExpressVPN ليس سريعًا بما يكفي لمتطلباتك، يمكنك استرداد ثمن الاشتراك بسهولة.

هل برامج VPN قانونية؟

يسمح القانون باستخدام برامج VPN في أغلب دول العالم، ومنها الولايات المتحدة والمملكة المتحدة وأستراليا وكندا. إلا أن الدول التي تفرض رقابة على الإنترنت أو تراقب أنشطة مستخدميه تفرض قيودًا صارمة على استخدام برامج الـ VPN. ومن هذه الدول الصين والإمارات العربية المتحدة وتركيا والعراق وبيلاروسيا وإيران وروسيا وغيرها.

في الصين على سبيل المثال، لا يُسمح باستخدام خدمات VPN إلا تلك التي توافق عليها الحكومة، وهذه الخدمات تسجل بياناتك الشخصية وأنشطتك على الإنترنت وتشاركها مع الحكومة. وفي الإمارات العربية المتحدة يحظر القانون استخدام برامج الـ VPN للوصول إلى محتوى من دول أخرى (مثل نتفليكس الولايات المتحدة)، وإذا قُبِض عليك قد تعاقب بغرامة أو حتى بالسجن، إلا أن أغلب مستخدمي برامج الـ VPN في الإمارات يفعلون ذلك دون أي يتعرضوا إلى أي مشكلات قانونية.

ولتكون آمنًا من الناحية القانونية، يجب أن تتحقق من القوانين المحلية المتعلقة باستخدام برامج الـ VPN، وألا تستخدمها إلا في أنشطة مسموح بها قانونيًا.

كيف يمكنني الحصول على برنامج VPN لا يسجل بيانات المستخدمين؟

أفضل برنامج VPN لديه سياسة تضمن عدم تسجيل أي من بيانات المستخدمين هو ExpressVPN. فهو لا يخزن أوقات اتصالك ولا معلومات الجلسات ولا تفاصيل استهلاك سعة التحميل ولا سجلات التصفح ولا أي بيانات شخصية أخرى. ولضمان إخفاء هويتك تمامًا، يمكنك حتى أن تنشئ حساب بريد إلكتروني مزيف وأن تدفع بعملة إلكترونية.

هل يمكنني استخدام بروكسي أو متصفح Tor بدلًا من برنامج VPN؟

إذا كنت تولي أهمية كبيرة لخصوصيتك على الإنترنت، فإني أنصح باستخدام برنامج VPN (أو أن تستخدم Tor مع VPN). يشترك متصفح تور مع البروكسي في أن كليهما يمرر نشاطك على الإنترنت عبر خادم أو نقطة “وسيطة”. ورغم أن هذا يخفي عنوان IP الحقيقي لجهازك بالفعل، فلا خوادم Tor ولا البروكسي تشفر نشاطك على الإنترنت، ولا تحمي بياناتك الشخصية، بل أن بعض خدمات البروكسي تحتفظ بسجلات تصفحك.

أما إذا استخدمت برنامج VPN، فإن عنوان IP لجهازك يظل مخفيًا، ويكون كل نشاطك على الإنترنت مشفرًا. ومن المعروف أن أفضل برامج الـ VPN (مثل ExpressVPN) لديها سياسة مثبتة الفعالية تمنع تسجيل بيانات المستخدمين، لضمان أنها لا تجمع سجلات تصفحك أو بياناتك الشخصية.

حماية جهازك بأفضل VPN في 2024

لأوفِّر عليك الوقت والجهد، اختبرت أنا وفريقي أكثر من 150 برنامج VPN بدقة بحثًا عن أفضل 11 برامج VPN في عام 2024. وجميع برامج الـ VPN المذكورة أعلاه تتمتع بأمان منيع وخصوصية قوية وشبكات خوادم راسخة وسرعات عالية مناسبة للتصفح والمشاهدة واللعب وغيرها من الأنشطة.

وإجمالًا، برنامج ExpressVPN هو الـ VPN رقم 1 بفضل قدرته المُثبَتة على تأمين بيانات اتصالك بالإنترنت، واجتياز الحجب الجغرافي، والعمل في بلدان تخضع لرقابة شديدة مثل الصين. ومع كل هذا يقدم سرعات من بين أفضل ما رأيت من أي برنامج VPN، بالإضافة إلى شبكة خوادم خضعت لتدقيق أثبت كفاءتها في الحفاظ على خصوصية المستخدمين. لكن لا تثق بكلامي ثقةً عمياء، فبإمكانك تجربة ExpressVPN بأمان لأنه مزود بضمان استرداد المال لمدة 30 يومًا. وفي حين أنني أعتقد أن الخدمة ستعجبك، ستكون قادرًا على استرداد ثمن اشتراكك بالكامل من دون أن تُطرَح عليك أسئلة إذا لم تكن راضيًا لأي سبب.