أكبر 15 هجمات اختراق

أصبحت الجريمة الالكترونية والحماية على الانترنت أحد أهم القضايا الاجتماعية في القرن الحادي والعشرين.

ملاحظة المحرر: نقدّر علاقتنا بقرائنا، ونسعى لكسب ثقتكم من خلال الشفافية والنزاهة. إننا ضمن المجموعة المالكة لبعض المنتجات الرائدة التي يراجعها هذا الموقع: Intego، وCyberghost، وExpressVPN، وPrivate Internet Access. إلا أن ذلك لا يؤثر على عملية المراجعة، لأننا نلتزم بمنهجية صارمة للاختبارات.

أكبر 15 هجمات اختراق!

1 WannaCry

الملف التعريفي الالكتروني لما يعرف ببرامج انتزاع الفدية انتشر بشكل كبير خلال االعامين الأخيرين. باستخدام طرق التصيد الاحتيالية، يقوم بتجميد أو السيطرة على النظام، ويطلب الجناة فدية بالبتكوين.

خلال أيام، أقفلت آلاف المنظمات والشركات من 150 دولة، بما في ذلك الإدارة الوطنية البريطانية للخدمات الصحية، بسبب تشفير Wannacry . وطالب مرتكبي العجمات بمبالغ مالية ضخمة لفك التشفير.

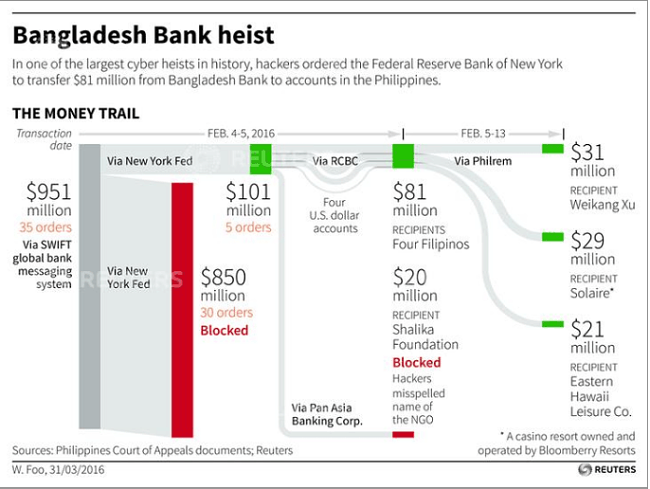

2 سرقة مصرف بنجلاديش الالكترونية

وهي مذكورة للطريقة التي تجاوز بها المخترقين أنظمة تقنية المعلومات لمصرف بنجلاديش.

وقد كانت تلك العصابة الإجرامية تنوي سحب ما يقرب من 850 مليون دولار قبل أن يتسبب خطأ إملائي بسيط في إثارة الشكوك. وتمكن الجناة من الإفلات بحوالي 81 مليون دولار، وأعيد منها 18 مليون دولار فقط، وتم ربطها بجرائم وهجمات في مصارف أسيوية أخرى.

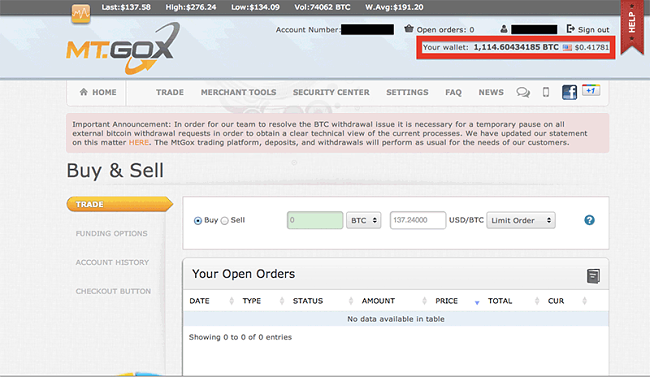

3 Mt Gox صرافة بتكوين

هناك العديد من صرافات البتكوين أو مواقع يمكنك من خلالها شراء البتكوين. في فبراير 2014، صرافة Mt Gox ، الأكبر في العالم، توقفت فجأة عن التداول.

تم القبض على المطور الفرنسي، مارك كيربيليس، الذي اشترى Mt Gox في عام 2001، بتهمة الاحتيال والاختلاس، إلى أن ذلك ليس له علاقة مباشرة بسرقة البتكوين.

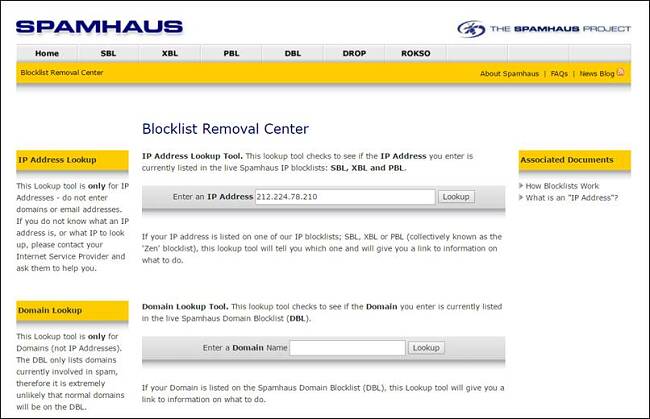

4 Spamhaus

تعد Spamhaus أحد أكبر تطبيقات مكافحة البريد المزعج في العالم، ويحتفظ بقائمة حظر للخوادم المعروفة بأنها مصادر للمحتوى المشبوه.

5 PlayStation شبكة

في أبريل 2011، قامت مجموعة مخترقي LulzSec باختراق شبكة Sony PlayStation.

6 CitiGroup

في عام 2011، كشفت هذه الهجمات الالكترونية على خدمات Citigroup المالية مدى ضعف الحماية على منصات المنظمة على الانترنت. كشف المخترقون بابا خلفيا يمنحهم الوصول إلى البيانات القيمة والخاصة.

7 Stuxnet

هناك العديد من الحالات الموثقة للبرمجيات الخبيثة التي استخدمتها الحكومات لأهداف عسكرية معينة.

أحد الأمثلة هي “القنبلة المنطقية” المزعومة التي أطلقتها وكالة المخابرات المركزية، والأخرى هي Stuxnet؛ الفيروس المكتشف في 2010. تم تصميمه بشكل خاص للهجوم على وإصابة وحدات التحكم الالكترونية لشركة سيمنز، ليصيب 200,000 جهاز كمبيوتر، ويدمر 1000 جهاز على الأقل، ويمسح خمس القدرات النووية تقريبا لإيران.

8 Conficker

يعد Conficker من البرمجيات الخبيثة الغريبة وسيئة السمعة. تم الكشف عنه في 2008، ولا يعرف أحد على وجه التحديد من أين أتى أو من صممه. ومن الصعب إزالته، ويواصل الانتشار وإصابة وتدمير الأنظمة حول العالم.

9 Iceman

بعمله كاستشاري لتقنية المعلومات في يوم ما، كان ماكس راي باتلر محل تقدير واحترام في هذا المجال. ولكن، بين عشية وضحاها، أصبح المخترق سيء السمعة والشهير باسم ” Iceman“.

10 عملية الثراء Get Rich

يشيع استهداف تجار التجزئة المعروفين الذين يعيشون في الولايات المتحدة بسلسلة من عمليات الاختراق الخطيرة، بهدف سرقة بيانات بطاقات الخصم وبطاقات الائتمان.

هناك مثل هذه الخدمات أداراها البيرتو جونزاليس، مع عصابته الإجرامية، باستخدام ما نطلق عليه “حقن SQL” للكشف عن نقاط الضعف بشبكات WiFi العامة غير المؤمنة أو بالشركات.

11 العملية Shady RAT

العملية Shady RAT هو الاسم الذي اطلق لوصف سلسلة من الهجمات الالكترونية الجارية التي تستهدف 74 منظمة مختلفة في 14 دولة مختلفة. تم استهداف وكالة مكافحة المنشطات الدولية واللجنة الأوليمبية الدولية قبل الألعاب الأولمبية 2008، وعلى الرغم من أن أصابع الاتهام كانت تشير إلى الصين، إلا أنه لا يعرف أحد فعليا من وراء هذه الهجمات.

ما نعرفه أنهم استخدموا نفس نظام الوصول عن بعد للوصول والسيطرة على أجهزة الكمبيوتر للضحايا.

12 استونيا DDoS

خلال شهري أبريل ومايو 2007، في استونيا، “امتد” التجسس الرقمي ليصبح حربا الكترونية مفتوحة. في أسبوع واحد، تمكنت موجات هجمات DDoS من إصابة الخوادم الحكومية، بما في ذلك الخوادم المستخدمة في التعليم والإعلام والبنوك. وخلال أيام، تم شل الاقتصاد بالكامل، والحياة اليومية والخدمات العامة.

هذه الهجمات تم الدفع بالمنظمات العسكرية في كل مكان لمراجعة مدى أهمية حماية الشبكة.

13 سفين جاتشان/ خطوط طيران دلتا

نفذ طالب ألماني، سفين جاتشان، واحدة من أكثر الاخترقات المدمرة في العالم وهي راقد في سريره. بعمر 18 عام ولا يزال يعيش في منزل والديه، يرجع إليه الفضل في تطوير فيروس Sasser الخبيث. إنه فيروس متضاعف ينتشر ذاتيا ويدمر أنظمة التشغيل الضعيفة لأنظمة ويندوز.

تم إصابة خطوط طيران دلتا بشكل قوي واضطرت إلى إلغاء الكثير من رحلاتها العابرة للقارات. وتم القبض عليه أخيرا بعد وشاية غامضة، ولكن بحلول ذلك الوقت كان الفيروس قد تسبب في خسائر تقدر بأكثر من 500 مليون دولار.

14 MafiaBoy

قاد مراهق آخر هجمات الكترونية عندما قرر عبقري مضطرب إطلاق مجموعة من هجمات DDoS الضخمة واسعة النطاق. مرتكب الجرم، مايكل كالسي، تمكن من اختراق ياهو، أمازون، سي ان ان، وفيفا، وايباي.

15 Melissa فيروس

ما هو الاختراق ومن يقف ورائه؟

الاختراق هو وصول غير مصرح به للشبكة أو جهاز كمبيوتر وعادة يرتكب لكسب المال، او استخراج البيانات أو إحداث أضرار. من جواسيس حكوميين مستترين، إلى مراهقين أشقياء، والكيانات السياسية الغاضبة، والمحتالين الصغار، أي شخص يمتلك الدافع والمعرفة يمكنه اختراق نظام.

وشهدت السنوات العشر الأخيرة طفرة متزايدة في حالات الاختراق، بانضمام الشباب ذوي المواهب إلى منظمات إرهابية الكترونية منظمة سعيا لكسب المال. تسبب هذه الهجمات أضرار بالشركات والحكومات، لتؤدي في الأخير إلى رفع مستويات المعيشة. ولكن كيف يمكنك حماية جهازك وأنشطتك على الانترنت من هذه التهديدات؟

لأفضل حماية من الجرائم الالكترونية، ننصح باستخدام شبكة افتراضية خاصة.

بالإضافة لذلك، حافظ على نظام محدثا، وتأكد من تشغيل برنامج مكافحة الفيروسات، وجدار الحماية، الخ، واحترس من المواقع الالكترونية والمحتوى المشبوه.

ملاحظة المحرر: نقدّر علاقتنا بقرائنا، ونسعى لكسب ثقتكم من خلال الشفافية والنزاهة. إننا ضمن المجموعة المالكة لبعض المنتجات الرائدة التي يراجعها هذا الموقع: Intego، وCyberghost، وExpressVPN، وPrivate Internet Access. إلا أن ذلك لا يؤثر على عملية المراجعة، لأننا نلتزم بمنهجية صارمة للاختبارات.

اترك تعليقًا

إلغاء